- 作成日 : 2025年7月7日

ISMSの不適合とは?処置と是正処置の違い、事例、対応プロセスを徹底解説

ISMS(情報セキュリティマネジメントシステム)の認証取得や維持を目指す中で、「不適合」という言葉は避けて通れません。不適合は組織のセキュリティ体制に潜む弱点を可視化し、改善へと導くための重要なシグナルです。これを単なる問題点ではなく、情報セキュリティレベルを向上させるための「成長の機会」と前向きに捉えることが、効果的なISMS運用への第一歩となります。この記事では、ISMSをこれから学ぶ方に向けて、不適合について分かりやすく解説します。

目次

そもそもISMSとは

ISMS(Information Security Management System:情報セキュリティマネジメントシステム)とは、組織が保有する情報資産の機密性・完全性・可用性を維持・管理するための仕組みのことです。

具体的には、情報セキュリティに関する方針を定め、リスクアセスメントを行い、特定されたリスクに対する管理策を計画・導入・運用し、その有効性を監視・レビューし、継続的に改善していく一連のプロセスを指します。

国際規格である「ISO/IEC 27001(通称ISMS認証基準)」は、このISMSを構築・運用するための要求事項を定めており、多くの組織がこの規格に基づいて認証を取得しています。

ISMSの不適合とは

ISMSにおける不適合とは、簡単に言うと、「決められたルール(要求事項)が守られていない状態」を指します。この「決められたルール」には、以下のようなものが含まれます。

- ISO/IEC 27001規格そのものの要求事項

- 組織が定めた情報セキュリティポリシーや規程、手順書

- 関連する法令や規制、契約上の要求事項

ISMSの認証審査やサーベイランス審査では、審査員がこれらのルールと組織の実際の運用状況を照らし合わせ、ルール通りになっていない点、つまり不適合がないかを確認します。これは、組織が自ら定めた約束事や、準拠すべき外部の要求事項を果たせていない状態を示すものです。

ISMSの不適合が発生する主な原因

不適合が発生する原因は様々ですが、主に以下のようなものが考えられます。

- ルールの形骸化:定めたルールが実際の業務内容に合っておらず、守られていない、または守ることが困難になっている。

- 理解不足:従業員がルールを知らない、またはその重要性を理解していない。

- 手順の不備:具体的な作業手順が定められていない、または曖昧であるため、担当者によってやり方が異なってしまう。

- 教育・訓練不足:ルールや手順に関する教育・訓練が不十分で、従業員が正しく実行できない。

- リソース不足:ISMSの運用に必要な人員、時間、予算などが不足している。

- チェック体制の不備:ルールが守られているかを確認する仕組み(内部監査など)が機能していない。

- 文書管理の不備:最新版の規程や手順書が周知されていない、古い文書が使われている。

これらの原因を理解することが、効果的な是正処置や予防策につながります。

ISMSの審査で指摘される不適合の種類と事例

ISMSの審査で指摘される不適合は、その影響度や深刻さに応じて、主に「重大な不適合」と「軽微な不適合」に分類されます。

審査機関によっては「観察事項」といった指摘もあります。

重大な不適合とは

重大な不適合は、ISMSの有効性に深刻な影響を与える、または認証基準の要求事項に対するシステム的な欠陥がある状態を指します。放置すれば、情報セキュリティインシデントに直結する可能性が高いレベルの問題です。

重大な不適合の事例

- リスクアセスメントの形骸化:リスクアセスメントが実施されていない、または重要な情報資産や脅威・脆弱性が考慮されておらず、リスクへの対応が全くできていない。

- 重要な管理策の未実施:適用宣言書で適用するとした管理策(例:重要なサーバーのバックアップ、特権IDのアクセスレビュー、ファイアウォールの適切な設定・監視など)が実施されていない、または機能していない。

- 法的要求事項の未遵守:個人情報保護法など、遵守すべき法的要求事項に関する手順がなく、違反している状態が確認された。

- 内部監査・マネジメントレビューの未実施:ISMSの有効性を評価・改善するための根幹となるプロセスが計画通りに実施されていない。

- 過去の重大な不適合への未対応:前回の審査で指摘された重大な不適合に対する是正処置が、期限内に行われていない。

- 情報セキュリティインシデント体制の欠如:インシデント発生時の報告・対応手順が定められていない、または訓練が行われていない。

重大な不適合が指摘された場合、認証の取得が見送られ、すでに認証を取得している場合は認証の一時停止や取り消しにつながる可能性があります。定められた期間内に、確実に是正処置を完了させる必要があります。

軽微な不適合とは

軽微な不適合は、ISMSの要求事項からの逸脱はあるものの、システム全体に深刻な影響を与えるほどではない、散発的なミスや一部の不備を指します。ただし、放置すれば問題が拡大する可能性もあります。

軽微な不適合の事例

- 記録の一部欠落:入退室管理記録簿への記入漏れが数件あった、一部の従業員のセキュリティ教育受講記録が見当たらなかった。

- 手順の一時的な不遵守:定められたパスワード変更手順が、ある担当者によって一度だけ守られていなかった(ただし、脆弱なパスワードではなかった)。

- 文書管理の軽微な不備:ファイルサーバー内の一部のフォルダに、誤って旧版の手順書が残っていた(ただし、周知は新版で行われていた)。

- アクセス権の軽微な設定ミス:ある共有フォルダに対して、本来アクセス不要な担当者への読み取り権限が一時的に付与されていた(書き込み権限はなく、機密情報も含まれていなかった)。

- 内部監査での指摘事項への対応遅延:内部監査で指摘された軽微な改善事項への対応が、予定より少し遅れていた。

軽微な不適合の場合、通常は次回の審査までに是正処置計画を提出し、実施することが求められます。ただし、複数の軽微な不適合が同じ根本原因から発生している場合や、放置されることで重大な問題に発展する可能性がある場合は、重大な不適合として扱われることもあります。

観察事項・改善の機会とは

審査機関によっては、不適合とは別に「観察事項」や「改善の機会」といった指摘が出されることがあります。これはISOマネジメントシステム規格に共通する考え方でもあります。

これらは、現時点では不適合とは言えないものの、将来的に不適合となる可能性がある点や、更なる改善が望まれる点を示唆するものです。言わば、「ルール違反ではないが、もっと良くできる点」や「今は問題ないが、将来リスクになりそうな点」の指摘です。

観察事項への対応は義務ではありません。しかし、これらは審査員という外部の専門家からの貴重なアドバイスであり、ISMSを形骸化させず、継続的に改善していくための重要なヒントとなります。不適合の是正だけでなく、これらの指摘にも目を向け、積極的に改善を検討することが、組織のセキュリティレベル向上に繋がります。

ISMSの不適合がもたらす影響とリスク

ISMSの不適合を放置すると、様々な悪影響やリスクが生じる可能性があります。

ISMS認証の取得・維持への影響

最も直接的な影響は、ISMS認証の取得や維持に関わるものです。

- 認証審査

重大な不適合が是正されなければ、認証は取得できません。軽微な不適合であっても、是正計画の提出と承認が必要となる場合があります。 - 維持審査(サーベイランス審査)・更新審査

重大な不適合が指摘され、期限内に是正されない場合、認証の一時停止や取り消しといった厳しい措置が取られる可能性があります。軽微な不適合も、是正されなければ次回の審査で重大な不適合に格上げされることがあります。

認証が維持できない場合、取引条件を満たせなくなったり、企業の信頼性が低下したりする可能性があります。

事業継続や信頼性への影響

不適合は、単なるルール違反ではなく、組織の情報セキュリティ体制に穴があることを示唆しています。これを放置することは、以下のようなリスクを高めます。

- 情報漏洩:機密情報や個人情報が外部に漏えいするリスク

- システム停止:不正アクセスやマルウェア感染により、業務システムが停止するリスク

- データの改ざん・破壊:重要なデータが改ざんされたり、消失したりするリスク

これらのインシデントが発生した場合、事業の継続が困難になったり、顧客や取引先からの信頼を失ったり、損害賠償請求を受けたりするなど、計り知れないダメージを受ける可能性があります。

情報セキュリティインシデントのリスク増大

不適合の内容によっては、直接的に情報セキュリティインシデントを引き起こすリスクを高めます。例えば、アクセス管理に関する不適合があれば不正アクセスのリスクが高まり、バックアップに関する不適合があればデータ消失時の復旧が困難になります。

不適合を特定し、是正することは、潜在的なセキュリティリスクを低減させるための重要な活動なのです。

ISMSの不適合への対応方法

ISMSの審査で不適合の指摘を受けた場合、慌てずに適切なプロセスに沿って対応することが重要です。このプロセスは、単に指摘事項を修正するだけでなく、ISMSをより強く、効果的なものへと改善していくための重要なステップです。

処置と是正処置の違い

不適合への対応を考える上で、まず「処置」と「是正処置」の違いを理解することが非常に重要です。

処置とは、発生した不適合によって引き起こされた問題そのものを取り除くための直接的な対応です。いわば「応急処置」「対症療法」にあたります。

処置の具体例

- 誤って設定されたアクセス権を正しい設定に戻す。

- ウイルスに感染したPCをネットワークから隔離し、駆除する。

- 手順書の間違いをすぐに修正する。

是正処置とは不適合が発生した根本的な原因を特定し、それを取り除くための対応です。いわば「根本治療」「再発防止策」にあたります。

是正処置の具体例

- アクセス権設定のミスが起きた原因を特定し、プロセスを見直したり、教育を実施したりする。

- ウイルス感染の原因を特定し、パッチ管理体制を強化したり、セキュリティ教育を徹底したりする。

- 手順書間違いの原因を特定し、作成・改訂プロセスを見直す。

多くの場合、まず「処置」を行い、その後で「是正処置」を進めることになります。不適合の指摘に対して、「処置」だけで終わらせてしまうと、根本原因が解決されず、同じ問題が繰り返し発生する可能性があります。 真の改善のためには、以下のステップに沿った「是正処置」が不可欠です。

ステップ1:不適合内容の正確な理解

まず、審査員から指摘された不適合の内容を正確に理解することが出発点です。

- どの要求事項(規格、自社ルールなど)に対して、どのような状態が不適合と判断されたのか

- 具体的な事実(証拠)は何だったのか

不明な点があれば、審査員に遠慮なく質問し、認識の齟齬がないようにしましょう。指摘内容を文書(不適合報告書など)で受け取り、関係者間で共有します。

ステップ2:原因分析

次に、なぜその不適合が発生したのか、根本的な原因を突き止める必要があります。表面的な事象だけでなく、その背景にある真の原因(システム、プロセス、人的要因など)を探ることが重要です。

原因分析の手法としては、「なぜなぜ分析」が有効です。

- 不適合の事象に対して「なぜそうなったのか?」と問いかけます。

- 出てきた答えに対して、さらに「なぜそうなったのか?」と問いかけます。

- これを繰り返し、根本的な原因に辿り着くまで掘り下げます。

ステップ3:是正処置計画の策定

根本原因が特定できたら、それを取り除くための具体的な是正処置計画を策定します。計画には以下の要素を含めることが望ましいです。

- 具体的な処置内容:何をどのように改善するのか

- 担当者:誰がその処置を実施するのか

- 実施期限:いつまでに処置を完了させるのか

- 必要なリソース:処置に必要な人員、予算、時間など

- 有効性評価の方法:処置が有効であったかをどのように確認するのか

計画は具体的かつ実行可能なものでなければなりません。

ステップ4:是正処置の実施と記録の保持

策定した計画に基づき、是正処置を実行します。

- 手順書の改訂、新規作成

- 従業員への再教育の実施

- チェック体制の見直し、ツールの導入

- システムの設定変更 など

処置を実施したら、その内容、実施日、担当者などを正確かつ詳細に記録に残すことが非常に重要です。これらの記録は、次回の審査などで是正処置が適切に行われたことの証拠となるだけでなく、組織の知識として蓄積され、将来の改善活動にも役立ちます。

保持すべき記録の例

- 不適合の内容

- 実施した処置(もしあれば)

- 原因分析の結果

- 策定した是正処置計画

- 是正処置の実施証拠

- 是正処置の有効性評価の結果

これらの記録を適切に管理し、必要な時に参照できるようにしておくことが求められます。

ステップ5:有効性の評価

是正処置を実施した後、一定期間を置いて、その処置が有効であったか、つまり、不適合が再発しない状態になったかを確認します。

- 同じような不適合が再発していないか

- 根本原因は確実に取り除かれたか

- 是正処置によって新たな問題が発生していないか

有効性の評価方法としては、内部監査での再確認、関連する記録のチェック、担当者へのヒアリングなどが考えられます。評価の結果、処置が有効でなかった場合は、再度ステップ2やステップ3に戻ります。

ISMSの不適合を未然に防ぐための予防策

不適合は、発生してから対応するよりも、未然に防ぐ方がはるかに効率的です。日頃から以下の点に留意し、ISMSを運用することが重要です。

定期的な内部監査の重要性

内部監査は、組織自身がISMSの運用状況をチェックし、問題点や改善点を発見するための重要なプロセスです。定期的に、かつ計画的に内部監査を実施することで、外部審査で指摘される前に不適合の芽を発見し、是正することができます。

内部監査を形式的なものにせず、客観的な視点で厳しくチェックし、見つかった課題に対して真摯に取り組む姿勢が求められます。

従業員への教育と意識向上

ISMSのルールを守るのは、現場の従業員一人ひとりです。情報セキュリティに関するルールや手順、そしてその重要性について、継続的に教育・訓練を実施し、従業員の意識を高めることが不可欠です。

- 入社時研修

- 定期的なeラーニングや集合研修

- インシデント事例の共有

- 標的型攻撃メール訓練 など

様々な方法を通じて、従業員が「自分ごと」として情報セキュリティに取り組めるような環境を作ることが大切です。

マネジメントレビューによる見直し

経営層がISMSの運用状況を定期的にレビューする「マネジメントレビュー」も、不適合の予防に役立ちます。

マネジメントレビューでは、内部監査の結果、是正処置の状況、リスクアセスメントの結果、情報セキュリティ目標の達成状況などを評価し、ISMS全体の有効性や改善の必要性について判断します。経営層がコミットメントを示すことで、組織全体のISMSへの取り組みが強化されます。

文書管理と記録の徹底

ISMSの要求事項には、文書化や記録の保持に関するものも多く含まれます。

- 文書管理:ポリシーや規程、手順書などを適切に作成・承認・配布・改訂・保管するプロセスを確立し、常に最新版が利用できるようにします。

- 記録管理:ISMSの運用証跡となる記録(アクセスログ、教育記録、監査記録、インシデント記録、そして不適合・是正処置に関する記録など)を、定められた期間、適切に収集・保管・保護します。

これらの管理を徹底することで、ルールからの逸脱を防ぎ、運用状況を客観的に証明することができます。

不適合は組織のセキュリティ体制を改善する絶好の機会

この記事では、ISMSの不適合の種類や原因、具体的な対応プロセス、そして予防策までを網羅的に解説しました。特に重要なのは、問題の直接対応である「処置」と、根本原因を取り除き再発を防ぐ「是正処置」の違いを理解し、後者を着実に実行することです。原因分析から計画、実行、記録、有効性評価までの一連のステップを踏むことで、不適合は組織のセキュリティ体制を強化する絶好の機会となります。日々の予防策と合わせ、ISMSの継続的な改善に繋げていきましょう。

この記事をお読みの方におすすめのガイド4選

最後に、この記事をお読みの方によく活用いただいている人気の資料・ガイドを紹介します。すべて無料ですので、ぜひお気軽にご活用ください。

やることリスト付き!内部統制構築ガイド

内部統制を基礎から知りたい方・内部統制の導入を検討している担当の方・形式だけになっている内部統制を見直したい方におすすめの人気ガイドです。

内部統制の基本と内部統制構築のポイントをギュッとまとめています。

【令和7年度 最新版】ストック・オプション丸わかりガイド!

ストック・オプションの概要や種類、IPO準備企業がストック・オプションを利用するメリットに加え、令和6・7年度税制改正の内容についても解説した充実のガイドです。

IPOを検討している企業様はもちろん、ストック・オプションについて学習をしたい企業様も含め、多くの方にご活用いただいております。

J-SOX 3点セット攻略ガイド

すべての上場企業が対象となるJ-SOX(内部統制報告制度)。

本資料では、IPO準備などでこれからはじめてJ-SOXに対応する企業向けにJ-SOXの基本からその対応方法までをまとめた、役立つガイドです。

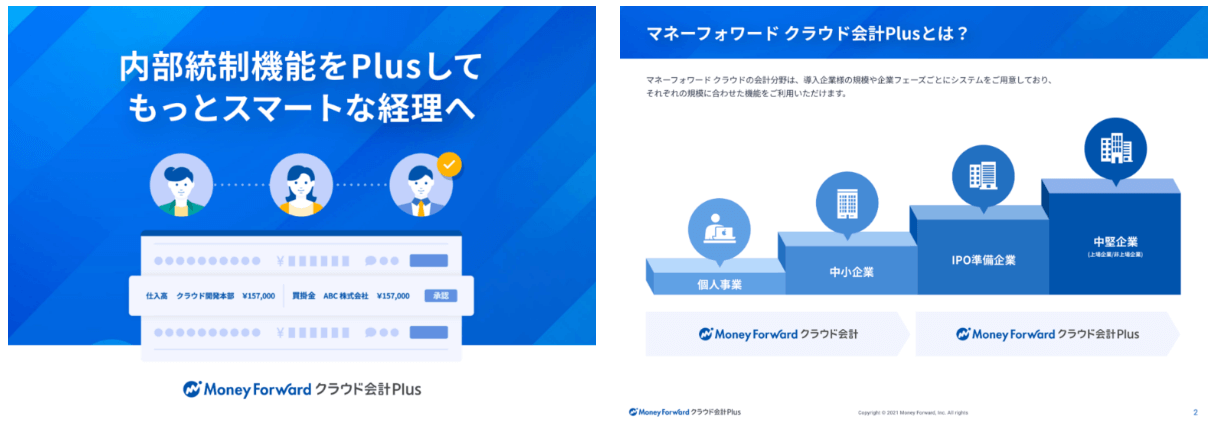

マネーフォワード クラウド会計Plus サービス資料

マネーフォワード クラウド会計Plusは、IPO準備・中堅〜上場企業向けの業務効率化と内部統制強化を実現するクラウド会計ソフトです。

銀行やクレジットカード連携で取引データを自動取得、AIによる自動仕訳で会計業務を効率化。周辺システムと連携することで、二重入力や確認工数を削減します。また、仕訳承認機能やユーザーごとの権限・ログ管理機能を搭載しており、内部統制にも対応。SOC報告書も提供しています。

※ 掲載している情報は記事更新時点のものです。

※本サイトは、法律的またはその他のアドバイスの提供を目的としたものではありません。当社は本サイトの記載内容(テンプレートを含む)の正確性、妥当性の確保に努めておりますが、ご利用にあたっては、個別の事情を適宜専門家にご相談いただくなど、ご自身の判断でご利用ください。

関連記事

ベンチャーの資金調達方法とは?メリット・デメリットなどを解説

ベンチャー企業を経営している方やこれから起業を考えている方の中には、「資金調達にはどのような手段があるのか?」や「どうすれば早期に資金を確保できるか?」といった疑問を抱えている方が…

詳しくみる海外子会社における内部統制の必要性|導入手順や内部通報制度も紹介

企業のグローバル化に伴い、子会社が海外にあることも珍しくなくなりました。内部統制においては海外子会社も対象となることがあるものの、言語や習慣の違いから親会社と同じ内部統制を構築・評…

詳しくみる内部統制で情報セキュリティ対策に取り組む方法|必要性についても説明

インターネットを使って業務を行うことが増えた現代において、「情報セキュリティ対策が大切」という言葉はよく耳にすることでしょう。しかし、具体的になぜ重要なのか、漠然とした理由しかわか…

詳しくみる内部統制コンサルティングとは?活用のメリットやデメリット・選び方を説明

内部統制を進めたいものの社内でリソースを割くのが難しく、内部統制コンサルティングを利用したいと考えている人もいるでしょう。内部統制コンサルティングに関する正しい知識を知っておかない…

詳しくみる内部通報制度とは?事例をもとに導入効果や課題・対策を解説

近年、企業内の不正やハラスメントを早期に是正する手段として「内部通報制度」が注目されています。2022年の公益通報者保護法改正により、従業員300人以上の企業では内部通報制度の整備…

詳しくみるUS-GAAPとは?日本会計基準やIFRSとの違いをわかりやすく解説

US-GAAP(米国一般会計原則)は、国際ビジネスの舞台で不可欠な要素です。 特に財務報告の透明性を高め、グローバルな投資家からの信頼を獲得するために、US-GAAPの知識は必要と…

詳しくみる