- 更新日 : 2025年7月7日

ISMSの管理策とは?要求事項との違いやISO 27001:2022附属書A 93項目を解説

情報セキュリティ対策の重要性が叫ばれる中、ISMS認証取得を目指す企業が増えています。その核となるのが、リスクに対応するための具体的な方策「管理策」です。

とはいえ、「要求事項と何が違うの?」「たくさんあるけど、どう選べばいい?」と戸惑う方も少なくありません。

本記事では、ISMSの管理策とは何か、その重要性から最新規格ISO 27001:2022附属書Aの概要(93項目)、そして自社に合った管理策を選び、導入・維持していくプロセスまで、初心者の方にも分かりやすく、丁寧に解説していきます。ISMSの核心である管理策を理解し、効果的な情報セキュリティ体制構築の一歩を踏み出しましょう。

目次

ISMSの管理策とは

ISMSにおける管理策とは、情報セキュリティのリスクを低減または維持するための方策を指します。ISMSの基本的な考え方は、まず組織が保有する情報資産を洗い出し、それらに対するリスクを特定・評価するリスクアセスメントから始まります。そして、評価されたリスクの受容基準を決定し、許容できないリスクに対して適切なリスク対応を行います。

このリスク対応の具体的な手段として用いられるのが、管理策です。言い換えれば、特定された情報セキュリティリスクを具体的な行動やルール、技術的な仕組みによってコントロールするための道具が管理策です。

ISMSの管理策と要求事項の違い

ここで、ISMSの規格であるISO/IEC 27001における管理策と要求事項の違いを明確にしておきましょう。

- 管理策

ISO/IEC 27001の附属書Aにリストアップされている、具体的なセキュリティ対策の選択肢です。これらはリスクアセスメントの結果に基づいて、組織が必要と判断したものを選択・適用します。つまり、附属書Aの管理策全てを導入する必要はありません。どの管理策を導入し、どの管理策を導入しないのかを「適用宣言書」で明確にします。 - 要求事項

ISO/IEC 27001の本文(4章から10章)に記載されており、組織がISMSを構築・運用するために必ず満たさなければならない事柄です。これには、組織の状況の理解、リーダーシップとコミットメント、リスクアセスメントプロセスの確立、内部監査の実施、マネジメントレビューなどが含まれます。これらはISMSという仕組み全体に関する要求です。

ISMSの国際規格である「ISO/IEC 27001」では、附属書Aに広範囲な組織に適用可能な管理策のリストが例示されています。組織は、自社のリスクアセスメントの結果に基づき、この附属書Aの管理策を参考に、必要な対策を選択・導入します。ただし、附属書Aに記載されている管理策が全てではありません。組織固有のリスクに対応するために、附属書A以外の管理策を追加することも可能です。

重要なのは、管理策はリスクアセスメントの結果に基づいて選択されるべきであり、やみくもに全ての管理策を導入する必要はないということです。自社にとって本当に必要な対策を見極め、効果的に実施することが求められます。

ISMSの管理策が重要な理由

ISMSの管理策の導入と適切な運用は、組織にとって多くのメリットをもたらします。

情報資産の保護

管理策は、情報の機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)という情報セキュリティの3要素(CIA)を維持・向上させるための具体的な手段です。これにより、情報漏洩、改ざん、サービス停止といったインシデントの発生を未然に防ぎ、万が一発生した場合でも被害を最小限に抑えることができます。

法的・規制的要求事項の遵守

個人情報保護法や業界固有のガイドラインなど、多くの法令や規制では、情報セキュリティに関する具体的な対策が求められています。ISMSの管理策を導入することで、これらの要求事項を満たすことにつながります。

ステークホルダーからの信頼獲得

適切な情報セキュリティ対策を実施していることは、顧客、取引先、株主といったステークホルダーからの信頼を得る上で不可欠です。ISMS認証を取得し、管理策を実践していることを示すことで、企業の信頼性やブランドイメージの向上に貢献します。

リスクベースアプローチの実現

管理策はリスクアセスメントと連動しています。これにより、感覚的な対策ではなく、客観的なリスク評価に基づいた、合理的で効果的なセキュリティ対策が可能です。

継続的な改善の促進

ISMSはPDCAサイクル(Plan-Do-Check-Act)に基づいた継続的な改善を要求します。管理策の有効性を定期的に評価し、見直すことで、変化する脅威やビジネス環境に対応し、情報セキュリティレベルを維持・向上させることができます。

業務改善への貢献

さらに、管理策を検討・導入する過程は、関連する業務プロセスを見直す良い機会となり、結果として日々の業務効率の改善や組織運営全体の質の向上にも貢献します。

ISO/IEC 27001:2022 附属書Aの管理策 93項目

ISO/IEC 27001の最新版(2022年版)では、附属書Aの管理策が再構成されました。2013年版では114の管理策でしたが、2022年版ではこれらが整理・統合された形で、新たに11項目が追加され、現行の4つのテーマで93の管理策にまとめられています。これは、近年の脅威動向や技術的進歩を反映したものです。

附属書Aは、組織が参照すべき管理策のリストです。ここでは、それぞれのテーマと、そこに含まれる管理策の概要、具体例の抜粋をいくつか紹介します。

組織的管理策 37項目

このテーマでは、情報セキュリティに関する組織全体の方針、役割、責任、プロセスなどを定めます。組織としてのセキュリティ基盤を構築するための管理策が含まれます。

- 情報セキュリティのための方針群

例:組織としての情報セキュリティ基本方針を定め、全従業員に周知徹底する。 - 情報セキュリティのための役割及び責任

例:CISO(最高情報セキュリティ責任者)を任命し、その責任と権限を明確にする。 - 情報の分類

例:情報の機密度に応じて「極秘」「秘」「社外秘」「公開」などのラベル付けルールを定める。 - 情報セキュリティインシデント管理の計画策定及び準備

例:インシデント発見から報告、対応、復旧までのプロセスを定義し、訓練を実施する。 - 供給者関係における情報セキュリティ

例:委託先の選定基準に情報セキュリティ要件を盛り込み、契約で遵守を義務付ける。

人的管理策 8項目

このテーマは、従業員や関係者に関連する情報セキュリティ対策を扱っています。人的要因によるリスクを低減するための管理策です。

- 選考

例:機密情報にアクセスする可能性のある従業員の採用時に、経歴等の確認を行う。 - 情報セキュリティの意識向上、教育及び訓練

例:全従業員を対象に、標的型攻撃メールの見分け方に関するeラーニングを年1回実施する。 - リモートワーク

例:社外から社内システムへアクセスする際のVPN利用ルールや、貸与PCの管理規則を定める。 - 雇用の終了又は変更後の責任

例:退職者のアカウント削除や貸与機器の返却プロセスを確立する。

物理的管理策 14項目

このテーマは、オフィス、サーバールーム、設備、機器といった物理的な資産を保護するための対策を扱います。不正アクセスや物理的な損害から情報資産を守ります。

- 物理的セキュリティ境界

例:サーバールームの壁やドアを強化し、入退室管理システムを導入する。 - 物理的入退

例:オフィスの入口でICカードによる入退室管理を行い、来訪者記録を残す。 - クリアデスク・クリアスクリーン

例:離席時にはPCをロックし、机上に機密書類を放置しないルールを徹底する。 - 装置の設置及び保護

例:サーバー機器を施錠可能なラックに収納し、水漏れや火災のリスクが低い場所に設置する。 - 記憶媒体

例:不要になったHDDやUSBメモリは、物理的に破壊するか、専用ソフトでデータ消去を行う。

技術的管理策 34項目

このテーマは、情報システム、ネットワーク、データなどを技術的な手段で保護するための対策を扱います。サイバー攻撃対策やデータ保護の中心となる管理策群です。

- アクセス権

例:業務上必要な最小限の権限のみを付与する「最小権限の原則」に基づき、アクセス権を管理・定期的に見直す。 - 認証情報

例:パスワードの複雑性要件(文字数、文字種)を定め、多要素認証の導入を検討する。 - 暗号の利用

例:機密情報をネットワークで送受信する際や、ノートPCのHDD全体を暗号化する。 - ネットワークセキュリティ

例:ファイアウォールを設置・適切に設定し、不要なポートを閉じる。無線LANのアクセスポイントに適切な暗号化(WPA2/WPA3)を設定する。 - 情報のバックアップ

例:重要なデータは定期的にバックアップを取得し、そのデータからの復旧テストを定期的に実施する。 - ログの取得

例:サーバやネットワーク機器のアクセスログ、操作ログを取得・保管し、異常がないか監視する体制を構築する。

これらの93の管理策は、組織が直面する可能性のあるさまざまな情報セキュリティリスクに対応するための選択肢を提供します。

ISMSの管理策の選び方と導入のポイント

ISMSを効果的に運用するためには、自社に適した管理策を正しく選択し、導入することが重要です。

1. リスクアセスメントの実施

全ての基本となるのがリスクアセスメントです。

- 情報資産の洗い出し:組織が保護すべき情報を特定します。

- 脅威と脆弱性の特定:情報資産に対する脅威と脆弱性を特定します。

- リスクの評価:脅威と脆弱性が組み合わさった場合の影響と発生可能性を評価し、リスクレベルを決定します。

2. リスク対応計画の策定

リスクアセスメントの結果、許容できないリスクに対して、修正、保有、回避、移転のいずれかの対応を決定します。ISMSの管理策は、主に「リスク修正」のために用いられます。

3. 適用宣言書(SoA)の作成

リスク対応計画に基づき、どの管理策を導入するか(または導入しないか)を決定し、その理由とともに文書化したものが「適用宣言書(Statement of Applicability:SoA)」です。

- 管理策の選択:ISO/IEC 27001 附属書Aの93の管理策を確認し、必要なものを選択します。

- 導入理由の明確化:なぜ導入するのか、リスクアセスメント結果と紐付けて記載します。

- 除外理由の明確化:導入しない(除外する)場合は、その正当な理由を記載します。

- 導入状況の記載:導入済みか、これから導入するのかを記載します。

4. 管理策の導入と文書化

選択した管理策を具体的に組織内に導入します。

- 計画と実行:担当者、期限、方法を計画し、実行します。

- 手順の文書化:必要に応じて、管理策を実施するための具体的な手順やルールを文書化します。この文書化は、運用の標準化と教育に役立ちます。

- 従業員への周知・教育:新しいルールや手順について、関係する従業員に周知し、必要な教育・訓練を実施します。

ISMSの管理策の維持・改善のポイント

ISMSの管理策は、一度導入したら終わりではありません。組織を取り巻く環境やリスクは常に変化するため、継続的に見直し、改善していく必要があります。

- 監視・測定

導入した管理策が意図した通りに機能しているか、有効性を維持しているかを継続的に監視・測定します。 - 内部監査

ISMSが規格要求事項や組織のルールに従って運用されているか、管理策が有効かなどを、客観的な立場で定期的にチェックします。 - マネジメントレビュー

経営層が、ISMSの運用状況や監査結果などを評価し、改善の必要性を判断します。 - PDCAサイクル

これらの活動を通じて、ISMSのPDCAサイクル(Plan-Do-Check-Act)を回し、管理策を含む情報セキュリティマネジメントシステム全体を継続的に改善していきます。

ISMSの管理策は情報セキュリティ対策の基盤

この記事では、ISMSにおける管理策の基本概念、重要性、要求事項との違い、そしてISO/IEC 27001:2022附属書Aに基づく具体的な管理策(93項目)の概要と選択・導入・維持改善のポイントを解説しました。

管理策は、リスクアセスメントを通じて特定された脅威から情報資産を守るための具体的な行動計画です。それは単にルールを守るだけでなく、業務プロセスを見直し改善するヒントにもなり得ます。自社の状況に適切な管理策を選択・実践し、継続的に見直していくことが、組織の信頼性を高め、事業を守ることにつながるでしょう。ぜひ、ISMS運用の参考にしてください。

この記事をお読みの方におすすめのガイド4選

最後に、この記事をお読みの方によく活用いただいている人気の資料・ガイドを紹介します。すべて無料ですので、ぜひお気軽にご活用ください。

やることリスト付き!内部統制構築ガイド

内部統制を基礎から知りたい方・内部統制の導入を検討している担当の方・形式だけになっている内部統制を見直したい方におすすめの人気ガイドです。

内部統制の基本と内部統制構築のポイントをギュッとまとめています。

【令和7年度 最新版】ストック・オプション丸わかりガイド!

ストック・オプションの概要や種類、IPO準備企業がストック・オプションを利用するメリットに加え、令和6・7年度税制改正の内容についても解説した充実のガイドです。

IPOを検討している企業様はもちろん、ストック・オプションについて学習をしたい企業様も含め、多くの方にご活用いただいております。

J-SOX 3点セット攻略ガイド

すべての上場企業が対象となるJ-SOX(内部統制報告制度)。

本資料では、IPO準備などでこれからはじめてJ-SOXに対応する企業向けにJ-SOXの基本からその対応方法までをまとめた、役立つガイドです。

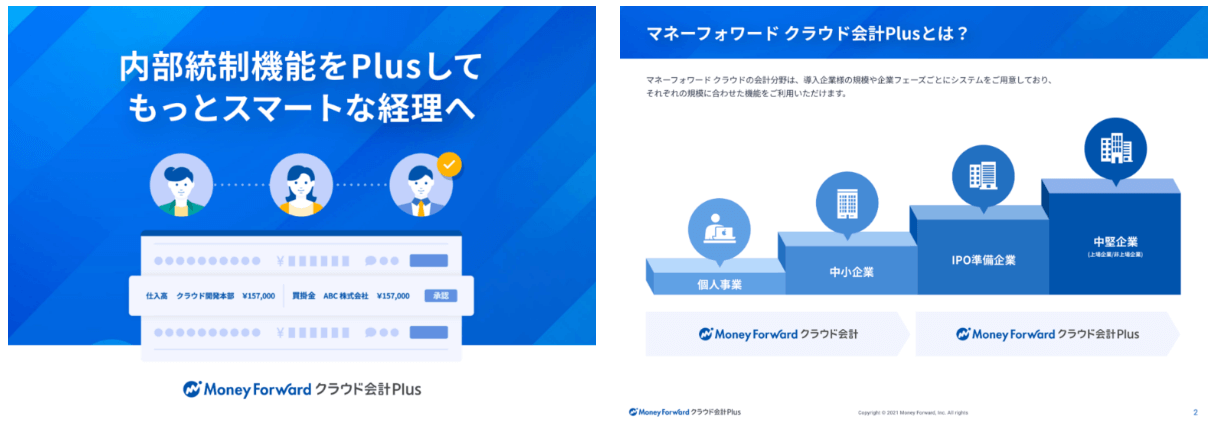

マネーフォワード クラウド会計Plus サービス資料

マネーフォワード クラウド会計Plusは、IPO準備・中堅〜上場企業向けの業務効率化と内部統制強化を実現するクラウド会計ソフトです。

銀行やクレジットカード連携で取引データを自動取得、AIによる自動仕訳で会計業務を効率化。周辺システムと連携することで、二重入力や確認工数を削減します。また、仕訳承認機能やユーザーごとの権限・ログ管理機能を搭載しており、内部統制にも対応。SOC報告書も提供しています。

※ 掲載している情報は記事更新時点のものです。

※本サイトは、法律的またはその他のアドバイスの提供を目的としたものではありません。当社は本サイトの記載内容(テンプレートを含む)の正確性、妥当性の確保に努めておりますが、ご利用にあたっては、個別の事情を適宜専門家にご相談いただくなど、ご自身の判断でご利用ください。

関連記事

内部統制におけるフローチャートとは?作成方法や使用記号を紹介

IPOの申請を進めるうえで、内部統制が機能しているかを評価する「内部統制報告書」の作成・提出は欠かせません。その際に必要になるのがフローチャート。金融庁もサンプルを提示しているこの…

詳しくみる内部統制強化で経費精算の不正を防ぐ!監査のポイントを解説

粉飾決算や不正会計のニュースが相次ぎ、上場企業や上場を目指す成長企業は、内部統制の見直しや強化を求められています。 経費の不正利用などは経理・財務などの管理部門が徹底して内部統制を…

詳しくみるガバナンスとは?コンプライアンスとの違いや体制づくりの手法を解説!

Pointガバナンスの意味とは? ガバナンスとは、企業が健全かつ持続的に経営を行うための統治・管理体制を指し、不正防止や信頼性向上に欠かせない仕組みです。 経営の透明性を確保する体…

詳しくみるIT統制とは?構築プロセスや評価項目、対応時のポイントを解説【テンプレート付き】

IT統制は、情報システムの適切な運用と管理を確立し、情報資産を保護するための仕組みです。近年、企業活動におけるITの重要性が高まる一方で、サイバー攻撃や情報漏洩などのリスクも増大し…

詳しくみる内部通報制度とは?事例をもとに導入効果や課題・対策を解説

近年、企業内の不正やハラスメントを早期に是正する手段として「内部通報制度」が注目されています。2022年の公益通報者保護法改正により、従業員300人以上の企業では内部通報制度の整備…

詳しくみるIPOコンサルティングとは?種類やメリット、注意点を解説

IPOコンサルティングを依頼すると、内部管理体制の構築や書類作成などのサポートを得られます。それにより、コスト削減やスムーズな上場の実現を期待できます。 本記事では、IPOコンサル…

詳しくみる