- 作成日 : 2025年7月7日

ISMSの構成管理とは?重要性や進め方のポイントなどを解説|ISO 27001:2022対応

ISMSを効果的に運用し、これらの規格要求に応える上で、構成管理は極めて重要な役割を担います。しかし、構成管理と聞いても、何をどのように管理するのか具体的なイメージが湧かない方も多いのではないでしょうか。

本記事では、ISMSにおける構成管理とは何か、なぜ重要なのか、そしてどのように進めていくべきかを、ISO 27001:2022を意識しつつ、初心者の方にも分かりやすく解説します。

目次

そもそもISMSとは

構成管理の話に入る前に、まずはISMSの基本をおさらいしましょう。ISMSとは、Information Security Management Systemの略称で、組織が保有する情報資産の機密性(Confidentiality)・完全性(Integrity)・可用性(Availability)の3つを維持・改善するための体系的な仕組みです。

特定のツールや機器を導入することだけを指すのではなく、情報セキュリティに関する方針策定、リスクアセスメント、管理策の導入、教育、内部監査、継続的な改善といった一連のプロセス全体を指します。

ISMSの目的と国際規格ISO 27001

ISMSの主な目的は、情報資産に対する不正アクセス、データ漏えい、改ざん、サービス停止などのさまざまな脅威から組織を守り、事業継続性を確保することにあります。

ISMSの国際規格として最も広く認知されているのが、ISO/IEC 27001です。2025年6月時点の最新版は2022年10月に改訂されたISO/IEC 27001:2022であり、多くの組織がこの規格に基づいてISMSを構築・運用しています。第三者機関による審査を経て認証を取得することで、組織の情報セキュリティ対策が国際的な基準を満たしていることを対外的に示すことができます。

ISMSは、計画(Plan)、実行(Do)、点検(Check)、処置(Act)のPDCAサイクルを回すことで、継続的に改善していくことが求められます。

ISMSにおける構成管理とは

構成管理とは、組織の情報システムやサービスを構成するハードウェア、ソフトウェア、ネットワーク機器、ドキュメントなどの要素を正確に識別し、その状態や関係性を一貫して管理・維持するプロセスです。簡単に言えば、「何が(構成アイテム)、どこに、どのような状態で存在し、他の何と関連しているか」を正確に把握し、管理することです。

ISMSにおける構成管理の対象(構成アイテム:CI)

ISMSの文脈における構成管理では、情報セキュリティに影響を及ぼす可能性の全ての要素が管理対象となります。これらを構成アイテム(Configuration Item:CI)と呼びます。

具体的な構成アイテムの例としては、以下のようなものが挙げられます。

- ハードウェア

サーバー、PC、ノートPC、スマートフォン、タブレット、ネットワーク機器(ルーター、スイッチ、ファイアウォール)、記憶装置(ストレージ、NAS)、複合機など - ソフトウェア

OS、ミドルウェア、アプリケーション、データベース管理システム、セキュリティ対策ソフトなど - ネットワーク

IPアドレス、ネットワーク構成図、設定情報など - ドキュメント

情報セキュリティポリシー、各種手順書、設定ファイル、ライセンス証明書、契約書、システム構成図、ネットワーク構成図、インシデント記録など - サービス

クラウドサービス(IaaS, PaaS, SaaS)、外部委託サービスなど - 施設

データセンター、サーバールームなど - 情報

データベース内の重要なデータ、個人情報など

どの範囲までを構成アイテムとして管理するかは、組織のリスクアセスメントの結果や管理体制に応じて決定します。

ISMSにおいて構成管理が重要な理由

構成管理は、単なるIT資産管理とは異なり、ISMS運用において不可欠な要素です。その重要性は多岐にわたります。

セキュリティ基準の維持と脆弱性管理

構成管理によって、サーバーやネットワーク機器、ソフトウェアなどの構成アイテムが、組織の定めたセキュリティの基準通りに設定・維持されているかを確認できます。意図しない設定変更や、パッチ未適用の脆弱な状態を早期に発見し、修正することが可能です。これにより、サイバー攻撃のリスクを低減し、設定不備によるデータ漏えいなどを防止します。

正確な情報資産の把握

ISMSの基本は、守るべき情報資産を特定することから始まります。構成管理は、組織内にどのようなハードウェア、ソフトウェア、情報が存在し、それらがどのように接続され、利用されているかを正確に把握するための基盤となります。特に機密情報や個人情報を扱う資産を特定し管理することは、データ漏えい防止の第一歩です。これにより、リスクアセスメントの精度が向上し、適切な管理策を策定・適用できます。

効果的な変更管理の実現

ソフトウェアのアップデート、設定の変更、機器の追加・削除など、情報システムに対する変更は、新たな脆弱性を生み出したり、予期せぬシステム障害を引き起こしたりするおそれがあります。構成管理によって現在の構成が正確に把握されていれば、変更による影響範囲を事前に評価し、承認プロセスを経て、安全に変更を実施・記録することができます。

インシデント発生時の迅速な対応

万が一、不正アクセス、マルウェア感染、データ漏えいなどの情報セキュリティインシデントが発生した場合、原因究明と復旧作業を迅速に行う必要があります。構成管理が適切に行われていれば、影響を受けた可能性のある構成アイテムを素早く特定し、正常な状態への復旧や、原因となった変更履歴の追跡などを効率的に行うことが可能です。

コンプライアンスと監査対応の効率化

ISO 27001:2022などの認証審査や内部監査、外部監査においては、組織の情報資産が適切に管理されていることを示す証拠が求められます。構成管理によって、構成アイテムの一覧、設定情報、変更履歴などが正確に記録・維持されていれば、監査に対してスムーズかつ的確に対応でき、管理体制の信頼性を示すことができます。

特にISO 27001:2022の管理策においては、「A.5.9 インベントリ情報」、「A.8.1 ユーザーエンドポイントデバイス」、「A.8.9 構成管理」、「A.8.16 監視活動」など、構成管理が直接的・間接的に関連するものが多数存在します。

適切な構成管理は、これらの管理策要件を満たしていることを示す上で不可欠であり、データ漏えい防止体制が機能しているという証明にもつながります。

ISMSにおける構成管理の主要なプロセス

ISMSにおける構成管理は、一般的に以下の主要なプロセスで構成されます。

構成アイテム(CI)の識別と定義

まず、管理対象とする構成アイテム(CI)を特定し、それぞれのCIを識別するための情報(管理番号、ホスト名、シリアル番号、ソフトウェア名とバージョンなど)を定義します。どの範囲をCIとするかは、組織の規模やリスク評価に基づいて決定します。重要なのは、情報セキュリティに影響を与える可能性のある要素を網羅することです。

構成管理データベース(CMDB)の構築・維持

属性、状態、関係性、履歴など、識別されたCIに関する情報を一元的に記録・管理するためのデータベース、構成管理データベース(Configuration Management Database:CMDB)を構築します。

CMDBの具体的な項目例としては、「管理番号」「CIの名称」「分類(ハードウェア/ソフトウェアなど)」「モデル/バージョン」「シリアル番号」「設置場所」「管理者/利用者」「IPアドレス」「導入日」「保証期限」「関連ドキュメントへのリンク」「他のCIとの関係性」などが考えられます。

CMDBは、Excelのようなシンプルな台帳から専用の構成管理ツールまでさまざまですが、常に最新かつ正確な情報が維持されるように運用することが重要です。

構成ベースラインの設定

特定の時点におけるCIのあるべき姿、つまり承認された構成をベースラインとして設定します。例えば、「標準的なサーバーOSのセキュリティ設定」「本番環境のネットワーク構成」などがベースラインとなります。ベースラインは、変更管理の基準点や、監査時の比較対象となります。

構成管理

CIに対する全ての変更は、正式な変更管理プロセスを経て承認・実施され、その結果がCMDBに記録される必要があります。無許可の変更や、記録されない変更は、構成管理の正確性を損ない、セキュリティリスクを高めます。変更要求の評価、承認、実施、レビュー、そしてCMDBの更新という一連の流れを確立します。

状態報告

各CIの現在の状態や変更履歴に関する情報を収集し、レポートを作成・報告するプロセスです。これにより、経営層や管理者、監査担当者などが、構成管理の状況を把握し、適切な意思決定を行うことができます。レポートには、CIの一覧、変更履歴、ベースラインからの逸脱、監査結果などが含まれます。

構成検証と監査

CMDBに記録されている情報が、実際の物理的・論理的な構成と一致しているか、また、設定されたベースラインやセキュリティポリシーに準拠しているかを定期的に検証・監査します。主に自動化ツールを用いたり、物理的な棚卸しを行ったりする方法があります。不一致や不備が発見された場合は、是正措置を講じます。

ISMSの構成管理を導入・実践するポイント

構成管理を効果的に導入し、継続的に運用していくためには、以下の点が重要になります。

スコープの明確化と段階的な導入

最初から全ての情報資産を管理しようとすると、負担が大きくなり頓挫しがちです。まずは、最も重要度の高い情報資産やシステム、リスクの高い領域にスコープを絞って開始し、徐々に対象範囲を拡大していくアプローチが現実的です。

適切なツールの活用

構成アイテムの数が多い場合や、複雑なシステム環境においては、手作業での管理には限界があります。構成管理ツールやITSM(ITサービスマネジメント)ツール、資産管理ツールなどを導入することで、CIの自動検出、CMDBの構築・維持、ソフトウェアライセンス管理、変更履歴の追跡、依存関係のマッピング、脆弱性情報との連携、監査レポートの自動生成などを効率化できます。

ツールの種類としては、構成管理に特化したソフトウェア、IT資産管理機能を持つもの、インシデント管理や変更管理と連携する統合的なITSMスイートなどがあります。

ツール選定時には、自社の規模、管理対象、既存システムとの連携、予算などを考慮しましょう。ただし、ツールの導入ありきではなく、まずはプロセスを定義することが重要です。

ポリシーと手順の文書化

構成管理に関する方針、責任体制、具体的な手順などを明確に文書化し、関係者に周知徹底することが不可欠です。これにより、担当者が変わっても一貫した管理が可能になります。構成管理手順書のサンプルなどを参考にしつつ、自社に合ったルールを整備しましょう。

関係者への教育と意識向上

構成管理は、情報システム部門だけでなく、関連する全ての従業員の協力が必要です。なぜ構成管理が必要なのか、各自が何をすべきなのかを理解してもらうための教育や啓発活動が重要です。

継続的な改善(PDCAサイクル)

構成管理プロセス自体も、ISMSのPDCAサイクルに乗せて定期的に見直し、改善していく必要があります。監査結果やインシデントの教訓、技術環境の変化、ISO 27001:2022のような規格改訂などを踏まえ、プロセスやツール、管理対象などを継続的に最適化していきます。

ISMSの構成管理はデータ漏えい防止の鍵

ISMSの構成管理は、組織の情報資産を正確に把握し、セキュリティリスクを効果的に管理・低減するための、情報セキュリティマネジメントシステムの根幹をなすプロセスです。

構成管理を適切に実施することで、セキュリティインシデントの予防、発生時の迅速な対応が可能です。変更管理の質の向上、そしてISO 27001:2022などの規格要求への適合、監査への効率化につながります。結果として、データ漏えいのリスクを低減し、組織全体の情報セキュリティレベルと信頼性の向上に直結します。

ISMSの成功への鍵は、システムの導入や運用において、構成管理の重要性を正しく認識し、構成管理ツールなども活用しながら自社に合った形で着実に実践していくことです。本記事が、皆様のISMSにおける構成管理への理解を深め、実践への一助となれば幸いです。

この記事をお読みの方におすすめのガイド4選

最後に、この記事をお読みの方によく活用いただいている人気の資料・ガイドを紹介します。すべて無料ですので、ぜひお気軽にご活用ください。

やることリスト付き!内部統制構築ガイド

内部統制を基礎から知りたい方・内部統制の導入を検討している担当の方・形式だけになっている内部統制を見直したい方におすすめの人気ガイドです。

内部統制の基本と内部統制構築のポイントをギュッとまとめています。

【令和7年度 最新版】ストック・オプション丸わかりガイド!

ストック・オプションの概要や種類、IPO準備企業がストック・オプションを利用するメリットに加え、令和6・7年度税制改正の内容についても解説した充実のガイドです。

IPOを検討している企業様はもちろん、ストック・オプションについて学習をしたい企業様も含め、多くの方にご活用いただいております。

J-SOX 3点セット攻略ガイド

すべての上場企業が対象となるJ-SOX(内部統制報告制度)。

本資料では、IPO準備などでこれからはじめてJ-SOXに対応する企業向けにJ-SOXの基本からその対応方法までをまとめた、役立つガイドです。

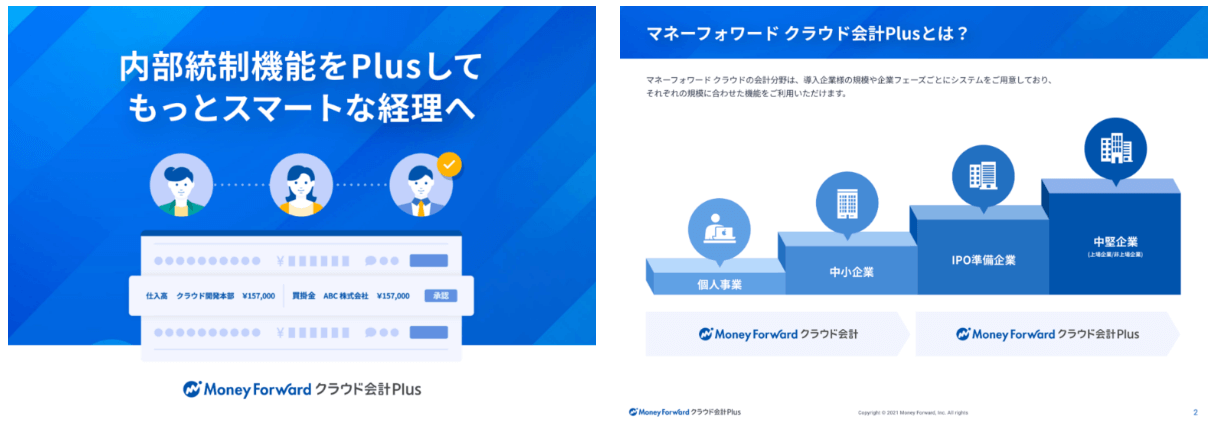

マネーフォワード クラウド会計Plus サービス資料

マネーフォワード クラウド会計Plusは、IPO準備・中堅〜上場企業向けの業務効率化と内部統制強化を実現するクラウド会計ソフトです。

銀行やクレジットカード連携で取引データを自動取得、AIによる自動仕訳で会計業務を効率化。周辺システムと連携することで、二重入力や確認工数を削減します。また、仕訳承認機能やユーザーごとの権限・ログ管理機能を搭載しており、内部統制にも対応。SOC報告書も提供しています。

※ 掲載している情報は記事更新時点のものです。

※本サイトは、法律的またはその他のアドバイスの提供を目的としたものではありません。当社は本サイトの記載内容(テンプレートを含む)の正確性、妥当性の確保に努めておりますが、ご利用にあたっては、個別の事情を適宜専門家にご相談いただくなど、ご自身の判断でご利用ください。

関連記事

内部統制システムとは?どんな会社に運用が義務付けられているのか、事例も交えて解説

内部統制を整備することで、企業の経済的損失や信頼の失墜を未然に防ぐことができます。この内部統制を正常に運用するための仕組みが「内部統制システム」です。企業価値を向上させるには欠かせ…

詳しくみる経理の内部統制はなぜ必要?メリットやデメリットについて解説

昨今はニュースで企業の横領や、隠蔽、会計不正などが報道され、多くの企業で経理による内部統制の強化を進める傾向にあります。 しかし、内部統制はどこまでやればいいのか、導入するにはどう…

詳しくみるショートレビューでよくある指摘事項とは?【テンプレート付き】

これから上場したいと考えている株式会社は、上場のための監査のことを考慮して、上場基準に合わせた経営を行う必要があります。ただ、基準に合わせるにあたり、現在の経営について具体的にどの…

詳しくみる内部監査の目的をわかりやすく解説|設置義務のある会社や不正事例も紹介【テンプレート付き】

内部監査は上場企業に設置義務があり、経営目標の達成やリスクマネジメントを目的に行われます。その際、企業ごとに計画を実施するため、専門的な知識が必要です。 本記事では内部監査の目的を…

詳しくみるPLC(業務プロセスにかかる内部統制)とは?意味や評価の流れを解説

企業の公正な運営には、トップダウン型のリスクアプローチである内部統制が欠かせません。内部統制とは、金融商品取引法における組織のルールに基づき適正に企業を運営するための仕組みです。全…

詳しくみる企業の牽制機能とは?定義、導入例、課題と解決策を解説

企業にとって健全な経営は、顧客、取引先、投資家、社員などのステークホルダーからの信頼を得ることや法律を遵守する上で重要です。健全な経営のためには、企業内で牽制機能が正しく機能してい…

詳しくみる