- 作成日 : 2025年7月7日

ISMSにおける脆弱性とは?種類や具体例、脆弱性管理の方法などをわかりやすく解説

情報化社会が進展し、企業活動において情報の価値はますます高まっています。それに伴い、情報セキュリティのリスクも多様化・巧妙化しており、組織的な対策が不可欠です。その中核となる考え方がISMS(情報セキュリティマネジメントシステム)であり、その運用において脆弱性の理解と脆弱性管理は極めて重要です。

この記事では、ISMSにおける脆弱性とは何か、なぜ対策が必要なのか、そして具体的に脆弱性管理をどのように進めていくべきかを、初心者の方にも分かりやすく解説します。

目次

ISMSにおける脆弱性とは

脆弱性とは、コンピュータシステム、ネットワーク、ソフトウェア、組織体制、物理的環境、あるいは人に存在する弱点や欠陥のことです。脆弱性が脅威によって利用されると、情報漏洩、データ改ざん、サービス停止などのセキュリティインシデントを引き起こす可能性があります。

ISMS(特にISO/IEC 27001)では、リスクアセスメントのプロセスが中核に据えられています。リスクアセスメントは、組織の情報資産を洗い出し、それらに対する脅威と脆弱性を特定し、それらが組み合わさった結果として発生しうるリスクの大きさを評価する活動です。

つまり、ISMSにおいて脆弱性は、リスクを発生させる根本的な要因の一つとして認識されます。脆弱性を評価し、適切な管理策を導入してリスクを管理可能なレベルまで低減または受容することが、ISMS運用の根幹、すなわち効果的な脆弱性管理の実践となります。脆弱性を正しく理解し、継続的に管理できなければ、効果的なISMSを構築・維持することはできません。

そもそもISMSとは

ISMS(Information Security Management System:情報セキュリティマネジメントシステム)とは、組織が保有する情報資産のセキュリティを確保し、維持・改善していくための仕組みのことです。特定の技術やツールを指すのではなく、情報セキュリティに関する方針策定、リスクアセスメント、管理策の導入、教育、監視、見直しといった一連のプロセス全体を体系化したものです。

ISMSの目的は、情報の「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」という3つの要素(情報セキュリティのCIA)をバランス良く維持・向上させることにあります。

国際規格であるISO/IEC 27001は、ISMSの構築・運用に関する要求事項を定めており、多くの組織がこの規格に基づいた認証取得を目指しています。

脆弱性・脅威・リスクの関係

ISMSや情報セキュリティを理解する上で、脆弱性・脅威・リスクという3つの言葉の関係性を知っておくことが非常に重要です。

- 脆弱性

情報資産やシステム、体制に存在する「弱点」や「欠陥」。

それ自体が直接損害を与えるわけではない。 - 脅威

脆弱性を利用して情報資産に損害を与える可能性のある「原因」や「行為」。

例: マルウェア、不正アクセス、内部不正、自然災害、操作ミス - リスク

脅威が脆弱性を利用することによって、情報資産に損害が発生する「可能性」とその「影響度」。

例えば、不正アクセス(脅威)がソフトウェアのバグ(脆弱性)を利用して、情報漏洩(リスク)が発生するという関係です。ISMSにおける脆弱性管理とは、この関係性を理解した上で、リスクを低減するための活動なのです。

ISMSで見過ごされがちな脆弱性の種類

脆弱性は、技術的な側面に限定されるものではありません。ISMSでは、組織を取り巻く様々な側面に潜む脆弱性を網羅的に特定することが求められます。脆弱性管理においては、これらの多様な脆弱性を認識することが第一歩です。

技術的な脆弱性

一般的にイメージされやすく、脆弱性診断などで発見されることが多いものです。

- OSやソフトウェアの未修正のバグ:公開されたセキュリティパッチを適用していない状態。

- 設定不備:ファイアウォールの設定ミス、不要なサービス・ポートの開放、アクセス権限の不適切な設定。

- 認証の弱さ:推測されやすいパスワード、パスワードの使い回し、多要素認証の未導入。

- 暗号化の不備:機密情報を平文で通信・保存している、古い・弱い暗号化方式を使用している。

- 開発時の不備:ソフトウェアやシステム開発段階でのセキュリティ配慮不足(例:SQLインジェクション、クロスサイトスクリプティング(XSS)など)。

脆弱性診断とは、システムやネットワークに存在する既知の技術的な脆弱性を、専用ツールや専門家の手動検査によって網羅的に洗い出す手法(脆弱性評価の一部)です。定期的に実施することで、新たな脅威に対応し、システムの安全性を維持するために役立ちます。

物理的な脆弱性

情報資産が保管されている物理的な環境に関する脆弱性です。

- 不十分な入退室管理:サーバールームや執務エリアへの不正侵入を許す状況。

- 機器の盗難対策不足:ノートPCやUSBメモリなどの持ち出し可能なデバイスに対する管理不備。

- 災害対策の不備:地震、火災、水害などに対する設備の保護策が不十分。

- 機密書類の不適切な管理:施錠されていないキャビネットでの保管、シュレッダー処理の不徹底。

人的な脆弱性

人的な脆弱性とは、人の行動や意識に起因する脆弱性です。人的ミスは多くのインシデントの原因となります。

- セキュリティ意識の欠如:従業員がセキュリティの重要性を理解していない、ルールを守らない。

- 不十分な教育・訓練:フィッシング詐欺への対応、パスワード管理、機密情報の取り扱いに関する知識不足。

- 内部不正のリスク:退職者による情報持ち出し、権限の不正利用。

- ソーシャルエンジニアリングへの耐性不足:電話やメールで巧みに情報を聞き出される。

組織的な脆弱性

組織の体制やルール、文化に関する脆弱性です。

- 不明確なセキュリティポリシー:従業員が何をすべきか理解できない、守るべきルールが曖昧。

- 責任と権限の不明確さ:セキュリティに関する役割分担がはっきりしていない。

- インシデント対応体制の不備:問題発生時の連絡体制や対応手順が整備されていない。

- 委託先管理の不備:外部委託先のセキュリティ対策状況を十分に確認・管理していない。

- 経営層のコミットメント不足:セキュリティ対策への投資や支援が不十分。

これらの脆弱性は相互に関連しあっています。ISMSでは、これらの脆弱性をバランス良く、継続的に管理することが求められます。

ISMSで脆弱性管理が重要な理由

ISMSを構築・運用する上で、脆弱性管理は必須の活動です。その重要性は、以下の側面に現れます。

情報資産の保護

企業の最も重要な資産の一つである情報を保護することが、ISMSの根本的な目的です。脆弱性は、情報漏洩、改ざん、破壊といった脅威の侵入口となります。脆弱性を特定し、適切な対策を講じることで、情報資産を様々な脅威から守り、機密性・完全性・可用性を維持することができます。これは、事業継続の基盤を守ることに直結します。

法令遵守と信頼性の向上

個人情報保護法や各種業界ガイドラインなど、情報セキュリティに関する法令・規制は年々強化されています。これらの法令等では、多くの場合、組織に対して適切なセキュリティ対策を講じることを求めています。脆弱性を放置した結果、情報漏洩などのインシデントが発生した場合、法的責任を問われるだけでなく、罰金や損害賠償につながる可能性があります。

また、ISMS認証(ISO27001など)を取得・維持することは、組織が情報セキュリティに対して真摯に取り組んでいることを示す客観的な証明となります。適切な脆弱性管理の実践は、顧客、取引先、株主などからの信頼を獲得・維持し、企業価値を高める上で不可欠です。

事業継続性の確保

システム障害やサイバー攻撃によるサービス停止は、企業の事業活動に深刻な影響を与えます。脆弱性を悪用された結果、基幹システムが停止したり、ウェブサイトが改ざんされたりすれば、売上の損失、復旧コストの発生、顧客対応など、多大な負担が生じます。

脆弱性を事前に特定し、対策を講じておくことは、インシデントの発生確率を低減し、万が一発生した場合でも被害を最小限に抑え、迅速な復旧を可能にします。これは、事業継続計画(BCP)の実効性を高める上でも重要な要素です。

ISMSにおける脆弱性管理のプロセス

ISMS(特にISO27001)では、継続的な改善を重視するPDCAサイクルに基づき、脆弱性を含むリスクを管理します。ISMSにおける脆弱性管理は、リスクアセスメントとリスク対応の一部として、以下のステップで実施されます。このプロセス全体を脆弱性管理プロセスと呼びます。

ステップ1:情報資産の特定と評価

まず、組織が保護すべき情報資産(顧客情報、技術情報、個人情報、システム、書類など)を洗い出します。そして、それぞれの情報資産が機密性・完全性・可用性の観点からどの程度の価値を持つかを評価します。価値の高い情報資産は、より重点的に保護する必要があります。

ステップ2:脅威と脆弱性の特定(脆弱性評価を含む)

次に、特定した情報資産に対して、どのような脅威(不正アクセス、マルウェア感染、内部不正、災害など)が存在するかを洗い出します。

そして、その脅威が利用する可能性のある脆弱性(前述の技術的、物理的、人的、組織的な弱点)を特定します。これには、脆弱性診断ツールの活用、公開されている脆弱性情報(脅威インテリジェンスの一部)の収集・分析、内部監査、従業員からのヒアリングなどが有効です。特に技術的な脆弱性については、定期的なリスク脆弱性診断が効果を発揮します。

ステップ3:リスクアセスメントの実施

特定された「情報資産」脅威脆弱性の組み合わせから、リスクを評価します。リスクの評価は、一般的に「脆弱性が脅威によって悪用される可能性(発生可能性)」と「悪用された場合の影響度(損害の大きさ)」のマトリクスで評価されます。これにより、対策すべきリスクの優先順位が明確になります。

ステップ4:管理策の選択と導入

評価されたリスクに対して、どのように対応するかを決定します。主な対応方針は以下の4つです。

- リスク低減:脆弱性を修正したり、新たな管理策を導入したりして、リスクの発生可能性や影響度を下げる。

例:パッチ適用、アクセス制御強化、暗号化導入、従業員教育 - リスク回避:リスクの原因となる活動自体を停止する。

例:リスクの高いシステムの利用中止、特定のデータの収集停止 - リスク移転:保険への加入やアウトソーシングなどにより、リスクの一部または全部を他者と共有する。

- リスク受容:リスクが組織の定める許容範囲内であると判断し、特に対策を講じずに受け入れる。

これらの選択肢から最適なものを選択し、管理策を計画的に導入・実施します。

ステップ5:継続的な監視とレビュー

導入した管理策が有効に機能しているか、新たな脆弱性や脅威が出現していないかを継続的に監視・測定します。定期的な脆弱性診断の実施、ログの監視、内部監査、外部監査などを通じて確認します。

そして、監視・測定の結果や、組織内外の状況変化を踏まえ、リスクアセスメントや管理策を定期的に見直し、改善していきます(PDCAサイクルのCheckとAction)。脆弱性管理は一度行ったら終わりではなく、能動的かつ継続的なプロセスなのです。

ISMSの脆弱性を放置するリスク

ISMSを導入していても、脆弱性管理が不十分であったり、発見された脆弱性を放置したりすると、組織は深刻なリスクに晒されることになります。

情報漏洩・データ侵害

最も代表的なリスクです。技術的な脆弱性や人的な脆弱性が悪用され、機密情報が外部に流出する可能性があります。これにより、被害者への損害賠償、信頼の失墜、ブランドイメージの低下などを招きます。

サービス停止・業務中断

ランサムウェア攻撃やDDoS攻撃などにより、システムやネットワークが停止し、通常の業務が行えなくなる可能性があります。

売上の機会損失、復旧コスト、顧客対応など、多大な負担が生じます。

法的責任・罰金

個人情報保護法などの法令では、事業者に適切な安全管理措置を義務付けています。脆弱性を放置した結果、インシデントが発生した場合、安全管理義務違反として、行政からの改善命令や罰金、訴訟に発展する可能性があります。

信頼失墜・ブランドイメージ低下

セキュリティインシデントを起こした企業は、顧客や取引先からの信頼を大きく損ないます。「セキュリティ管理が甘い会社」というレッテルを貼られ、長期的に企業価値が低下する恐れがあります。

ISMSの脆弱性について理解を深めましょう

ISMSにおける脆弱性を放置することは、情報漏洩、サービス停止、法的責任、信頼失墜といった深刻な事態を招く可能性があります。

効果的なISMSを運用するためには、リスクアセスメントを通じて脆弱性を網羅的に特定・評価し、適切な管理策を講じることが不可欠です。脆弱性診断のような評価手法を活用し、最新の脅威インテリジェンスも考慮に入れながら、PDCAサイクルに基づき、リスクに対応していく姿勢が求められます。

ISMSは、脆弱性管理を含む情報セキュリティ対策を組織的に、かつ継続的に実施するための強力なフレームワークです。この記事を通じて、ISMSの脆弱性と脆弱性管理についての理解を深め、自社の情報セキュリティ体制の強化に繋げていただければ幸いです。

この記事をお読みの方におすすめのガイド4選

最後に、この記事をお読みの方によく活用いただいている人気の資料・ガイドを紹介します。すべて無料ですので、ぜひお気軽にご活用ください。

やることリスト付き!内部統制構築ガイド

内部統制を基礎から知りたい方・内部統制の導入を検討している担当の方・形式だけになっている内部統制を見直したい方におすすめの人気ガイドです。

内部統制の基本と内部統制構築のポイントをギュッとまとめています。

【令和7年度 最新版】ストック・オプション丸わかりガイド!

ストック・オプションの概要や種類、IPO準備企業がストック・オプションを利用するメリットに加え、令和6・7年度税制改正の内容についても解説した充実のガイドです。

IPOを検討している企業様はもちろん、ストック・オプションについて学習をしたい企業様も含め、多くの方にご活用いただいております。

J-SOX 3点セット攻略ガイド

すべての上場企業が対象となるJ-SOX(内部統制報告制度)。

本資料では、IPO準備などでこれからはじめてJ-SOXに対応する企業向けにJ-SOXの基本からその対応方法までをまとめた、役立つガイドです。

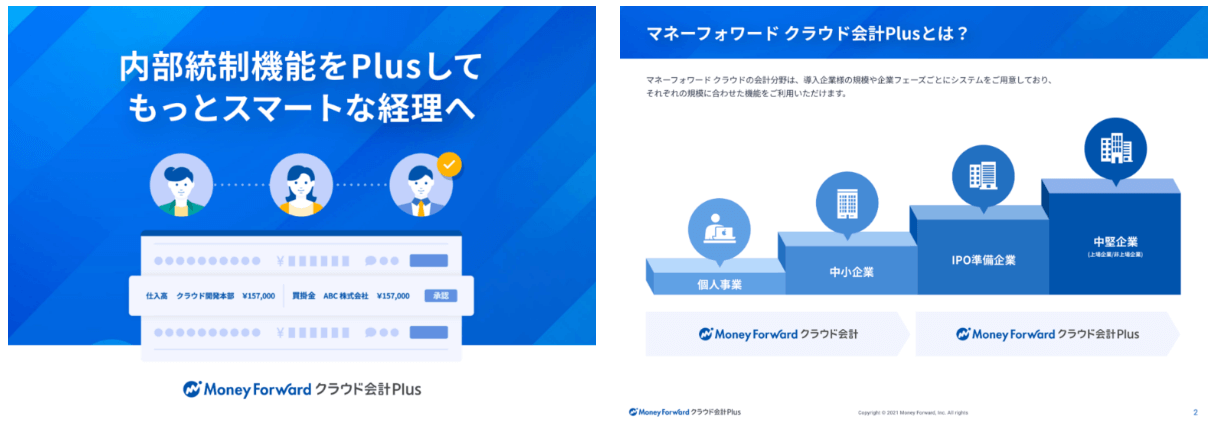

マネーフォワード クラウド会計Plus サービス資料

マネーフォワード クラウド会計Plusは、IPO準備・中堅〜上場企業向けの業務効率化と内部統制強化を実現するクラウド会計ソフトです。

銀行やクレジットカード連携で取引データを自動取得、AIによる自動仕訳で会計業務を効率化。周辺システムと連携することで、二重入力や確認工数を削減します。また、仕訳承認機能やユーザーごとの権限・ログ管理機能を搭載しており、内部統制にも対応。SOC報告書も提供しています。

※ 掲載している情報は記事更新時点のものです。

※本サイトは、法律的またはその他のアドバイスの提供を目的としたものではありません。当社は本サイトの記載内容(テンプレートを含む)の正確性、妥当性の確保に努めておりますが、ご利用にあたっては、個別の事情を適宜専門家にご相談いただくなど、ご自身の判断でご利用ください。

関連記事

IPOコンサルティングとは?種類やメリット、注意点を解説

IPOコンサルティングを依頼すると、内部管理体制の構築や書類作成などのサポートを得られます。それにより、コスト削減やスムーズな上場の実現を期待できます。 本記事では、IPOコンサル…

詳しくみるIPOの監査とは?段階ごとの監査内容や監査の役割を解説

IPOを目指す企業にとって、監査法人の役割は極めて重要です。 監査法人は、財務情報の正確性を確認し、内部統制や経営管理体制が適切であるかを評価します。IPO審査通過後も、上場企業と…

詳しくみる内部統制における自己点検とは?目的やチェックシート例を紹介

内部統制を実施する際に重要となるもののひとつに「自己点検」があります。字面通り受け止めれば自らを点検するという意味ですが、具体的にどのようなものなのでしょうか。実は内部統制の機能を…

詳しくみるISMSクラウドセキュリティ認証とは?取得方法やメリットもわかりやすく解説

近年、多くの企業が業務効率化やコスト削減、柔軟な働き方の実現のためにクラウドサービスを利用しています。しかし、その利便性の裏側には、情報漏洩やサービス停止といった、クラウド特有のセ…

詳しくみる監査等委員会設置会社とは?制度概要とメリット・デメリット

監査等委員会設置会社は、2015年の会社法改正で新たに導入された株式会社の形態です。取締役会の中に監査等委員会を設置し、従来の監査役会に代わって取締役(3名以上、過半数は社外取締役…

詳しくみるコーポレートガバナンス・コードにおける社外取締役の位置づけと役割

2015年にコーポレートガバナンス・コードが制定され、社外取締役の重要性が増しています。東京証券取引所プライム市場に上場している会社は取締役の3分の1以上でなければならなくなりまし…

詳しくみる