- 作成日 : 2025年7月7日

脅威インテリジェンスでISMSを強化!基本から連携方法まで徹底解説

サイバー攻撃が高度化・巧妙化する現代において、ISMS(情報セキュリティマネジメントシステム)の重要性は増す一方です。しかし、形式的な運用だけでは十分な効果は得られません。そこで鍵となるのが「脅威インテリジェンス」の活用です。

この記事では、ISMSの基本を振り返りつつ、脅威インテリジェンスとは何か、そして両者を連携させることで、いかに組織のセキュリティを実質的に強化できるのかを分かりやすく解説します。

目次

そもそもISMSとは

まず、ISMSの基本についておさらいしましょう。ISMSは、組織が保有する情報資産の 機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)を維持・改善するための、組織的な取り組み、仕組み全体を指します。

ISMSの目的と基本原則

ISMSの主な目的は、情報セキュリティリスクを適切に管理し、事業継続性を確保することです。特定の製品や技術を導入することではなく、組織全体で情報セキュリティを維持・向上させるための「マネジメント(管理)」の仕組みを構築・運用することに重点が置かれています。国際規格であるISO/IEC 27001に基づいて構築・認証されることが一般的です。

ISMSのPDCAサイクル

ISMSの運用は、PDCAサイクル(Plan-Do-Check-Act)に基づいて継続的に改善していくことが求められます。

- Plan(計画):リスクアセスメントを実施し、情報セキュリティ目標や必要な管理策(対策)を計画します。

- Do(実行):計画した管理策を導入し、運用します。従業員への教育なども含まれます。

- Check(評価):管理策の有効性を監視・測定し、監査などを通じて評価します。

- Act(改善):評価結果に基づき、是正処置や予防処置を行い、ISMS全体を改善します。

このサイクルを回し続けることで、変化する脅威や組織の状況に合わせて、ISMSを常に最適な状態に保つことを目指します。脅威インテリジェンスは、このPDCAの各段階、特にPlan(計画)とCheck(評価)の質を高める上で重要な役割を果たします。

ISMSにおけるリスクアセスメント

ISMSの中核となるのがリスクアセスメントです。これは、組織の情報資産に対する脅威(何が起こりうるか)と脆弱性(弱点)を特定し、それらが実際に発生した場合の影響度と発生可能性を評価して、リスクのレベルを決定するプロセスです。この評価結果に基づき、どのリスクにどのような対策(管理策)を講じるかを決定します。

しかし、従来のISMS運用だけでは、リスクアセスメントで参照する脅威情報が、一般的な知識や過去の経験則に留まってしまうケースも少なくありませんでした。これでは、現実に迫っている具体的な脅威を見逃してしまう可能性があります。

脅威インテリジェンスとは

脅威インテリジェンスとは、単なる脅威情報のリストではなく、収集した情報を分析し、攻撃者、目的、手法などを特定した「知見」です。これにより、攻撃者の意図や戦術を深く理解し、インシデント発生後の対応に留まらず、脅威の検知・予測を通じてプロアクティブ(先回り)な防御や対策の最適化を目指します。組織のセキュリティ態勢を強化するための重要な要素です。

脅威インテリジェンスは、その目的や対象者に応じて、主に以下の3つのレベルに分類されます。

戦略的脅威インテリジェンス

主に経営層やCISOを対象とし、長期的な脅威動向、地政学的リスク、攻撃者の動機、業界特有の脅威など大局的な情報を提供します。経営判断、セキュリティ投資、組織全体の情報セキュリティ戦略策定に不可欠なインプットとなります。

例えば、国家支援型攻撃グループの活動活発化予測に基づき、予算配分見直しや特定システムの防御強化を検討するなどが挙げられます。

戦術的脅威インテリジェンス

主にセキュリティ管理者やSOCアナリスト向けで、攻撃者が使う具体的なTTPs(戦術・技術・手順)、マルウェアの挙動、攻撃キャンペーンの詳細などを提供します。日々のセキュリティ運用、例えば検知ルールの作成・チューニングや、防御策の強化・最適化に直接役立ちます。

特定のマルウェアが使うマクロや通信パターンに基づき、検知・監視ルールを具体的に実装するなどが考えられます。

オペレーショナル脅威インテリジェンス

主にSOCアナリストやインシデントレスポンダー向けで、進行中の攻撃に関する具体的な技術的指標(IoC)を提供します。攻撃元IPアドレス、不正ドメイン、マルウェアのハッシュ値などが含まれ、脅威の早期検知、インシデントの迅速な特定、効果的な封じ込め・根絶といったインシデント対応プロセスに直接利用されます。

例えば、特定ランサムウェアのIoCを防御リストに即時登録することなどが挙げられます。

脅威インテリジェンスのサイクル

脅威インテリジェンスは、単なる情報の収集・報告ではなく、一連の体系化されたプロセス(インテリジェンスサイクル)を経て生成・活用されます。このサイクルを継続的に回すことで、インテリジェンスの質を高め、組織のセキュリティ強化に貢献します。

要求事項の定義

まず、どのようなインテリジェンスが必要とされているのか、その目的を明確にします。経営層の懸念事項、ISMSのリスクアセスメント結果、過去のインシデントの教訓、特定のセキュリティ課題などをもとに、具体的な調査目標や情報要求を設定します。

情報収集

定義された要求事項に基づき、関連する情報を広範なソースから収集します。これには、公開されている報道やSNS、技術レポート、脆弱性データベースなどのOSINT、カンファレンスやコミュニティからのHUMINT、セキュリティベンダー提供の商用フィード、限定的なコミュニティで共有されるクローズドソース情報、さらにはダークウェブや技術的センサー(ハニーポット、ネットワークログ等)からのデータも含まれます。多様なソースから情報を集めることが網羅性に繋がります。

処理

収集されたデータは、そのままでは分析に適さないことがほとんどです。このステップでは、膨大でノイズの多いデータを整理し、分析可能な形式に変換します。具体的には、重複データの削除、異なるフォーマットの統一、言語の翻訳、必要なメタデータの付与、そして分析に不要な情報のフィルタリングなどが行われます。この処理を経て、データは分析のための素材となります。

分析

インテリジェンスサイクルの核となるステップです。処理された個々の情報を分析し、それらを関連付け、パターン、傾向、攻撃者のTTPs(戦術・技術・手順)、意図、能力などを評価します。これにより、単なる事実の断片が、文脈と意味を持つ実用的な知見へと昇華します。経験豊富なアナリストの洞察力に加え、近年ではAI技術なども分析支援に活用されることがあります。最終的に、具体的で対策に繋がるインテリジェンスを生成することを目指します。

配布

分析によって生成されたインテリジェンスを、必要とする適切な関係者に、タイムリーかつ効果的な形式で届けます。配布形式は、対象者のニーズに合わせて調整する必要があります。例えば、経営層には戦略的な影響をまとめたレポート、SOCには即時対応が必要なIoCアラートといった形です。

フィードバック

配布したインテリジェンスが、受け手にとってどの程度有用であったか、適時性、正確性、関連性、意思決定への貢献度などの評価を収集します。このフィードバックに基づき、最初の「要求事項の定義」を見直したり、情報収集ソースや分析手法、配布方法などを改善したりすることで、インテリジェンスサイクル全体の継続的な品質向上を図ります。

脅威インテリジェンスがISMSを強化する仕組み

脅威インテリジェンスは、ISMSの各プロセスを具体的に強化します。以下にその例を示します。

より正確なリスクアセスメントの実現

従来の一般的な脅威リストに基づく評価に対し、脅威インテリジェンスは自組織を狙う具体的な攻撃グループや手法を特定可能にします。これにより、脅威の発生可能性や影響度をより客観的かつ現実的に評価でき、リスクアセスメント全体の精度が向上します。結果として、対策の優先順位付けが的確になり、効果的なリスク管理に繋がります。

効果的なセキュリティ対策の選定と実装

精度の高いリスクアセスメントに基づき、最も優先度の高いリスクに対応する管理策(対策)にリソースを集中できます。また、「特定のフィッシング手口」など具体的な脅威インテリジェンスに基づき、メールフィルタ設定や従業員教育といった管理策をより具体的かつ効果的に設計・実装できます。既存対策が最新の脅威に有効かも検証可能です。

インシデント対応能力の向上

攻撃の兆候を示すIoCやTTPsを事前に監視システムに登録することで、インシデントの早期検知が可能になります。検知後は、インテリジェンスとの照合により攻撃の全体像や原因を迅速に把握できます。さらに、攻撃者が利用するツールやインフラ情報に基づき、的確な封じ込め・根絶策を実施でき、インシデント対応プロセス全体が迅速化・効率化します。

脆弱性管理の高度化

既知の脆弱性全てに対応するのは困難ですが、脅威インテリジェンスを用いれば、「実際に攻撃に悪用されている脆弱性」や「自組織を狙う攻撃者が利用する脆弱性」を特定し、対応の優先順位を的確に判断できます。また、ベンダーパッチ提供前に攻撃パターンに基づきIPS等でブロックする「仮想パッチ」を適用し、一時的なリスク低減を図ることも可能になります。

ISMSの継続的改善への貢献

脅威インテリジェンスはISMSのPDCAサイクル、特にCheck(評価)とAct(改善)に貢献します。最新の脅威動向と照らして既存管理策の有効性を継続的に評価し、陳腐化を防ぎます。また、新たな脅威や攻撃手法に関するインテリジェンスに基づき、Actフェーズで具体的な改善策を立案・実行できます。

脅威インテリジェンスをISMSに統合する際の注意点

脅威インテリジェンスを効果的にISMSに統合するには、以下の点に注意する必要があります。

役割・責任・プロセスの明確化

誰がインテリジェンスを収集・分析し、どのようにISMSプロセスに組み込むか、役割・責任・プロセスを明確化します。既存のISMS推進体制やCSIRT/SOCとの連携も重要です。分析結果をリスク評価者、運用者、経営層など必要な関係者に、タイムリーかつ理解しやすい形で共有する仕組み(レポート、ダッシュボード等)の整備も求められます。

プラットフォーム・ツールの活用

脅威情報の一元管理・分析・共有にはTIP(脅威インテリジェンスプラットフォーム)が有効です。OSINT収集ツールや分析ツール等も活用できます。情報ソース(商用フィード、ISAC等)やサービス・製品は、自組織への関連性、適時性、実行可能性、信頼性、統合性、コスト、サポートなどを考慮して選定します。既存ツールとの連携も視野に入れるべきです。

専門ベンダーのサービスの利用

インテリジェンスの分析・活用には、サイバーセキュリティの広範な知識に加え、データ分析能力やビジネス影響を理解する力が必要です。専門人材の育成には時間とコストがかかるため、必要に応じて外部のMSSや専門ベンダーのサービス(レポート提供、分析支援等)を利用することも有効な選択肢となります。自社のリソースと目標に合わせて最適な方法を検討しましょう。

ガイドライン・フレームワーク

脅威インテリジェンス活動の構築・成熟化には、既存のガイドラインやフレームワークの参照が有効です。NISTのサイバーセキュリティ関連文書(SP 800シリーズ等)や、攻撃者の戦術・技術を体系化したMITRE ATT&CK®フレームワーク、業界団体のベストプラクティスなどを参考にすることで、より効果的かつ体系的な取り組みが可能になります。

脅威インテリジェンスを戦略的に導入・活用しましょう

本記事では、ISMSの基礎から脅威インテリジェンスの概要、そして両者を連携させる具体的なメリットと注意点について解説しました。脅威インテリジェンスをISMSに組み込むことで、リスク評価の精度向上、効果的な対策、迅速なインシデント対応が実現し、ISMSはより実践的かつプロアクティブなものへと進化します。絶えず変化する脅威から組織を守るため、脅威インテリジェンスの戦略的な導入と活用をぜひご検討ください。

この記事をお読みの方におすすめのガイド4選

最後に、この記事をお読みの方によく活用いただいている人気の資料・ガイドを紹介します。すべて無料ですので、ぜひお気軽にご活用ください。

やることリスト付き!内部統制構築ガイド

内部統制を基礎から知りたい方・内部統制の導入を検討している担当の方・形式だけになっている内部統制を見直したい方におすすめの人気ガイドです。

内部統制の基本と内部統制構築のポイントをギュッとまとめています。

【令和7年度 最新版】ストック・オプション丸わかりガイド!

ストック・オプションの概要や種類、IPO準備企業がストック・オプションを利用するメリットに加え、令和6・7年度税制改正の内容についても解説した充実のガイドです。

IPOを検討している企業様はもちろん、ストック・オプションについて学習をしたい企業様も含め、多くの方にご活用いただいております。

J-SOX 3点セット攻略ガイド

すべての上場企業が対象となるJ-SOX(内部統制報告制度)。

本資料では、IPO準備などでこれからはじめてJ-SOXに対応する企業向けにJ-SOXの基本からその対応方法までをまとめた、役立つガイドです。

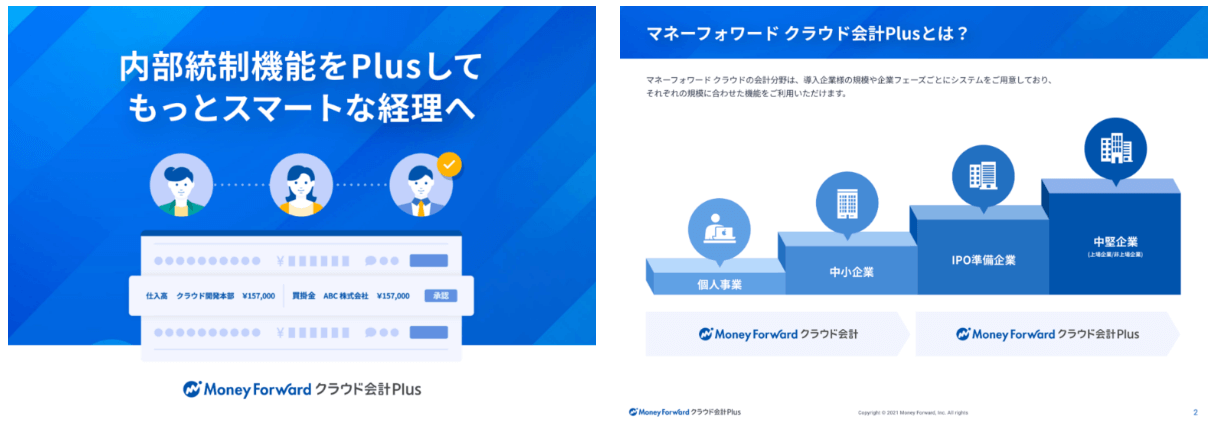

マネーフォワード クラウド会計Plus サービス資料

マネーフォワード クラウド会計Plusは、IPO準備・中堅〜上場企業向けの業務効率化と内部統制強化を実現するクラウド会計ソフトです。

銀行やクレジットカード連携で取引データを自動取得、AIによる自動仕訳で会計業務を効率化。周辺システムと連携することで、二重入力や確認工数を削減します。また、仕訳承認機能やユーザーごとの権限・ログ管理機能を搭載しており、内部統制にも対応。SOC報告書も提供しています。

※ 掲載している情報は記事更新時点のものです。

※本サイトは、法律的またはその他のアドバイスの提供を目的としたものではありません。当社は本サイトの記載内容(テンプレートを含む)の正確性、妥当性の確保に努めておりますが、ご利用にあたっては、個別の事情を適宜専門家にご相談いただくなど、ご自身の判断でご利用ください。

関連記事

IPO株を上場後に購入するメリット・デメリットは?手順や確認事項も紹介

これから投資を始めたいという人の中には、IPO株を上場後に購入する「セカンダリー投資」に興味がある人もいるのではないでしょうか。セカンダリー投資はリスクの高い投資手法といわれていま…

詳しくみる株式上場(IPO)にかかる費用を段階別に解説

株式上場(IPO)を目指す際、まず気になるのは「どれくらいの費用がかかるか」という点ではないでしょうか。上場審査には当然費用がかかります。また、上場後も新株の発行などで継続的に費用…

詳しくみる上場準備におすすめの会計ソフトは?IPO準備企業が見るべきポイント

企業が上場するためにはさまざまな準備が必要です。例えば、事業計画や資本政策の策定、業務管理制度の整備など、丁寧に時間をかけて計画を進めていかなければなりません。そして、こうした計画…

詳しくみる上場準備企業でも内部統制の整備は必須!基準や目的についてわかりやすく説明

内部統制は、企業活動の適正性を確保するための体制を構築するシステムです。上場企業に求められる体制と思われがちですが、上場準備企業にも内部統制の整備は必要なのでしょうか。この記事では…

詳しくみるSOX法とは?制定された背景や内部統制報告制度との違いをわかりやすく解説

SOX法とは、企業の会計不正行為や不透明な決算報告などを防止するために、アメリカで制定された法律のことを指す言葉です。J-SOX法はSOX法と基本的に同じですが、日本に適用できるよ…

詳しくみるIPOにはなぜ監査法人が必要?役割や選ぶ際のポイントを説明【テンプレート付き】

IPOを検討している企業にとって最初に決めるべき重要事項は、監査法人の決定です。IPOの際には、上場申請書類に含まれる財務諸表に対して監査法人から監査を受ける必要があります。 この…

詳しくみる