- 作成日 : 2025年7月7日

ISMSにおける可用性とは?具体例でわかりやすく解説|情報セキュリティの3要素

情報セキュリティというと、情報漏洩を防ぐ対策に目が行きがちですが、「使いたいときにきちんと使える」状態を維持することもビジネスを継続する上で重要です。この「使える状態」を確保することを、情報セキュリティの世界では「可用性(Availability)」と呼びます。

本記事では、組織の情報資産を守るための仕組みであるISMS(情報セキュリティマネジメントシステム)において、この「可用性」がどのような意味を持ち、なぜ重要で、どうすれば確保できるのかを、ISMS初心者の方にも理解しやすいように、具体例を交えながら徹底解説します。

目次

ISMS(情報セキュリティマネジメントシステム)とは

ISMSは、企業や組織が持つ情報(データ、書類、ノウハウなど)をさまざまな脅威から守り、安全に管理するためのルールや体制のことです。特定のツールや技術だけでなく、組織全体での取り組みを指します。ISMSの国際規格である「ISO/IEC 27001」は、信頼性の高いISMSを構築・運用するための世界的な基準となっています。

情報セキュリティの3要素(CIA)

情報セキュリティは、一般に「機密性(Confidentiality)」、「完全性(Integrity)」、そして「可用性(Availability)」という3要素(頭文字をとってCIAとも呼ばれます)をバランス良く維持・向上させることを目指します。

- 機密性:許可された人だけが情報にアクセスできること

- 完全性:情報が正確で、改ざんされていないこと

- 可用性:許可された人が、必要なときに情報やシステムを使えること

ここからは、ビジネスの継続性に特に直結する「可用性」について、ISMSの観点から深掘りしていきます。

ISMSにおける可用性とは

ISMSにおける可用性とは、認可された利用者(従業員、顧客など)が、必要とする情報資産(システム、データ、ネットワーク、サービスなど)に、必要なタイミングで中断されることなくアクセスし、利用できる状態が保証されていることを意味します。簡単に言えば、「使いたいときに、いつでも使える」という状態です。

情報セキュリティの可用性が低い状態とは、例えば、以下のような状況が考えられます。

- Webサーバーがダウンして、自社のホームページが見られない。

- 業務システムが応答せず、社員が作業を進められない。

- ネットワーク障害で、ファイルサーバー上の共有データにアクセスできない。

- オンラインストアの決済システムが停止し、商品が購入できない。

可用性が重要な理由

可用性が損なわれると、企業はさまざまな損害を被ります。

- 業務停止による生産性低下

社内システムが使えず、業務が滞り、従業員は仕事にならない。 - 機会損失

ECサイトや予約システムが停止した場合、その間の売上やビジネスチャンスを全て失うおそれがある。 - 顧客満足度と信用の低下

必要なときにサービスを利用できない事態に陥ると、顧客の不満と不信を招き、企業としての評判を落とす。 - 復旧コスト

システムの復旧作業には、人件費や外部委託費など、多大なコストがかかる場合がある。 - 契約違反リスク

SLM(Service Level Management:サービスレベル管理)で定めた稼働率を下回ると、ペナルティが発生する場合もある。

このように、可用性の欠如は直接的な経済損失に加え、顧客離れやブランドのイメージダウンにつながるため、企業にとって極めて重要な課題といえます。

可用性が損なわれる要因

可用性を脅かす要因はさまざまです。これらを理解しておくことが対策の第一歩となります。

- 機器の故障

サーバー、ストレージ、ルーター、電源装置などの物理的な故障 - ソフトウェアの問題

OSやアプリケーションのバグ、設定ミス、アップデート失敗など - サイバー攻撃

大量のアクセスでサーバーを麻痺させるDDoS(Distributed Denial of Service)攻撃、システムを暗号化して身代金を要求するランサムウェア攻撃など - 人的ミス

操作ミスによるシステム停止、誤ったデータ削除、設定変更の失敗など - 自然災害

地震、台風、水害、落雷、火災による設備損壊や停電など - インフラ障害

電力会社側の停電、通信キャリア側の回線障害など - 予期せぬアクセス集中

キャンペーンや報道による突発的なアクセス増の影響でサーバーが処理しきれなくなるなど

ISMS(ISO 27001)と可用性の関係

ISMSの国際規格であるISO 27001は、可用性をどのように捉え、管理を求めているのでしょうか。

ISO 27001における可用性の位置づけ

ISO 27001では、可用性は機密性・完全性と並ぶ情報セキュリティの柱として明確に定義されています。規格本文や附属書A(管理策)を通じて、組織が可用性を維持・管理するための要求事項が示されています。ISMSを構築・運用する上で、可用性に関するリスクを特定し、適切な対策を講じることが求められます。

リスクアセスメントと可用性レベル

ISMSの中核プロセスであるリスクアセスメントにおいて、可用性は重要な評価軸となります。

- 影響度評価

まず、管理対象の情報資産(システム、データなど)が利用できなくなった場合に、事業にどの程度の影響(業務停止時間、損害額、信用の失墜など)が出るかを評価します。 - 可用性レベルの決定

影響度評価に基づき、情報資産ごとに確保すべき可用性レベルを決定します。「常に稼働している必要がある(高可用性)」「業務時間内は必須」「週に1回使えれば良い」など、要求されるレベルは異なります。 - リスク特定と評価

定められた可用性レベルを脅かす可能性のある要因(前述の脅威)と、組織の弱点(脆弱性)を特定し、リスクの発生可能性と影響度を評価します。 - リスク対応

評価結果に基づき、リスクを低減するための管理策(対策)を導入します。

可用性の確保に役立つ管理策

ISO 27001:2022の附属書Aには、可用性の確保に役立つ多くの管理策がリストアップされています。ここでは特に可用性に直接的に紐づく管理策をいくつか紹介します。

- A.5.30 事業継続のためのICTの備え

ICTシステムが障害時にも継続、または迅速に復旧できるように備えることを要求します。(BCP/DRの基盤) - A.8.13 情報のバックアップ

データ損失時に復旧できるよう、定期的なバックアップとそのテストを要求します。 - A.8.14 情報処理施設の冗長性

単一の機器故障がシステム全体の停止につながらないよう、重要なインフラ(サーバー、ネットワーク等)を複数備えることを要求します。 - A.8.16 監視活動

システムの異常、パフォーマンス低下、セキュリティ侵害の兆候などを早期に検知するための監視体制を要求します。

これらの管理策はあくまで例であり、組織はリスクアセスメントの結果に基づいて、自社に必要な管理策を選択・実施することが重要です。

ISMSの可用性を確保するための具体的な対策

では、実際に可用性を高めるためには、どのような対策を講じれば良いのでしょうか。ここでは代表的な対策とその考え方を紹介します。

冗長化による障害対策

システムを止めないための基本的な戦略が冗長化です。サーバー、ネットワーク機器、電源などを複数系統用意し、一部が故障しても他が肩代わりして動作を継続する仕組みを指します。負荷分散や自動切り替え(フェイルオーバー)により、単一障害点(Single Point Of Failure:SPOF)を排除し、安定稼働を実現します。これにより、予期せぬ機器トラブルによるサービス停止リスクを低減できます。

バックアップと迅速な復旧体制

データ消失やシステム破損は可用性を著しく損なうため、バックアップは不可欠です。情報の重要度や更新頻度に応じた計画に基づき定期的にデータをコピーし、安全な場所に保管します。さらに重要なのは、そのバックアップから迅速かつ確実に復旧できる手順を確立し、定期的なテストでその実効性を検証することです。目標復旧時間(Recovery Time Objective:RTO)の設定と達成も鍵となります。

事業継続計画(BCP)と災害復旧(DR)の策定

大規模災害やシステム障害など、通常の対策では対応できない事態に備えるのが事業継続計画(Business Continuity Plan:以下、BCP)と災害復旧(Disaster Recovery:以下、DR)です。BCPは事業全体を継続・早期復旧するための方針や体制、手順を定める計画です。DRは特にITシステムとデータの保護・復旧が焦点です。これらを事前に策定し、訓練しておくことで、不測の事態が発生した際の混乱を最小限に抑え、事業の早期正常化を図ります。

継続的な監視とインシデント対応

障害やその予兆を早期に発見し、迅速に対応することも可用性確保には欠かせません。サーバーやネットワークの稼働状況、リソース使用率、セキュリティログなどを常時監視する体制を構築します。異常を検知した際には、事前に定められた手順とエスカレーションルートに従い、的確なインシデント対応を行うことで、サービス停止時間の短縮や影響範囲の極小化を目指します。

可用性を守るセキュリティ対策

サイバー攻撃の中には、システムの停止を直接の目的とするものがあります。代表例であるDDoS攻撃やランサムウェア攻撃からシステムを守る対策は、可用性の維持に直結します。ファイアウォールやWAF(Web Application Firewall)による防御、専用の攻撃緩和サービスの利用、OSやソフトウェアの脆弱性を放置せず速やかに修正(パッチ適用)することなどが有効な手段となります。

人的・物理的要因への対策

技術的な対策だけでなく、人的ミスや物理的な問題への対処も重要です。誤操作を防ぐための従業員教育や訓練、権限のないユーザーによる不用意な操作を防ぐアクセス管理を徹底します。また、サーバー室への入退室管理や施錠といった物理的保護、適切な温度・湿度管理などの環境整備も、機器の安定稼働を通じてシステムの可用性を支える基盤となります。

ISMSの可用性を確保するメリット

可用性を高める最大のメリットは、事業継続計画(BCP)の実効性を向上させられる点です。システムダウンによる業務停止やそれに伴う機会損失リスクを大幅に低減できます。

サービスが安定稼働することで、顧客満足度と社会的な信用が高まり、企業のブランド価値向上につながります。従業員もストレスなく業務に集中でき、生産性の維持・向上にも貢献します。SLAなどの契約遵守の観点からも重要です。

ISMSの可用性を確保する上での課題

可用性の追求には課題も伴います。冗長化のための機器導入や高度な運用管理には相応のコストが必要です。また、システム構成が複雑化し、専門的な知識が求められる場面も増えます。利便性(可用性)を重視するあまり、他のセキュリティ要素(機密性・完全性)とのバランスを欠く可能性や、巧妙化する脅威への継続的な対応も必要です。そのため、策定した計画が形骸化しない運用も求められます。

ISMSの可用性はビジネス継続の鍵

本記事では、ISMSにおける可用性について解説しました。

可用性は、単にシステムが稼働しているのではなく、必要なときに確実に使える状態を維持することであり、ビジネス活動において不可欠な要素です。可用性の確保は、突発的なトラブルから事業を守り、顧客からの信頼を維持し、企業の成長を支える基盤となります。

ISMS(ISO 27001)は、この可用性を体系的に管理するための優れたフレームワークを提供します。リスクアセスメントを通じて自社に必要な可用性レベルを見極め、冗長化、バックアップ、BCP、DR、監視、セキュリティ対策などを適切に組み合わせることで、効果的に可用性を高めることができます。

しかし、一度対策を講じたら終わりではありません。ビジネス環境や技術、脅威の変化に合わせて、継続的に監視・評価・改善していくことが重要です。本記事が、皆様の組織における可用性向上の取り組みを進める上での一助となれば幸いです。

この記事をお読みの方におすすめのガイド4選

最後に、この記事をお読みの方によく活用いただいている人気の資料・ガイドを紹介します。すべて無料ですので、ぜひお気軽にご活用ください。

やることリスト付き!内部統制構築ガイド

内部統制を基礎から知りたい方・内部統制の導入を検討している担当の方・形式だけになっている内部統制を見直したい方におすすめの人気ガイドです。

内部統制の基本と内部統制構築のポイントをギュッとまとめています。

【令和7年度 最新版】ストック・オプション丸わかりガイド!

ストック・オプションの概要や種類、IPO準備企業がストック・オプションを利用するメリットに加え、令和6・7年度税制改正の内容についても解説した充実のガイドです。

IPOを検討している企業様はもちろん、ストック・オプションについて学習をしたい企業様も含め、多くの方にご活用いただいております。

J-SOX 3点セット攻略ガイド

すべての上場企業が対象となるJ-SOX(内部統制報告制度)。

本資料では、IPO準備などでこれからはじめてJ-SOXに対応する企業向けにJ-SOXの基本からその対応方法までをまとめた、役立つガイドです。

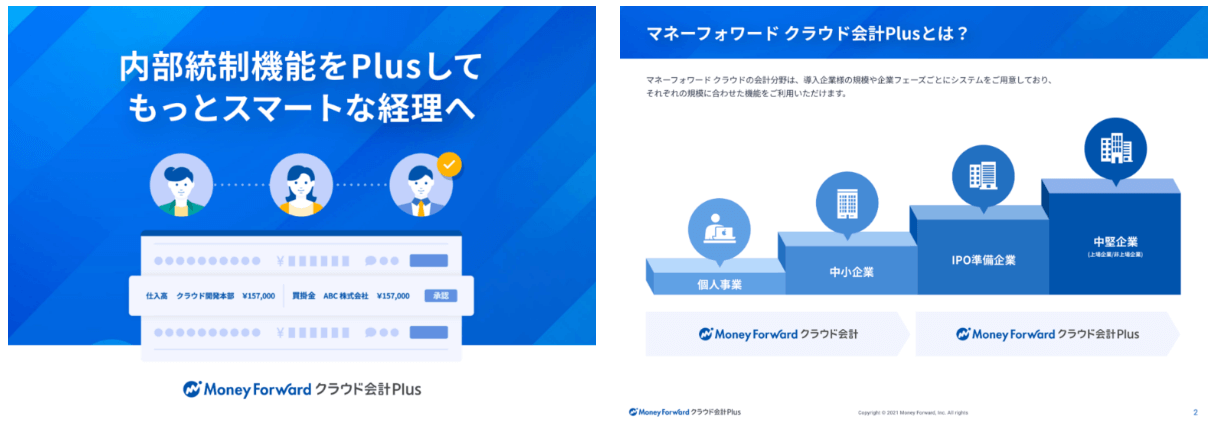

マネーフォワード クラウド会計Plus サービス資料

マネーフォワード クラウド会計Plusは、IPO準備・中堅〜上場企業向けの業務効率化と内部統制強化を実現するクラウド会計ソフトです。

銀行やクレジットカード連携で取引データを自動取得、AIによる自動仕訳で会計業務を効率化。周辺システムと連携することで、二重入力や確認工数を削減します。また、仕訳承認機能やユーザーごとの権限・ログ管理機能を搭載しており、内部統制にも対応。SOC報告書も提供しています。

※ 掲載している情報は記事更新時点のものです。

※本サイトは、法律的またはその他のアドバイスの提供を目的としたものではありません。当社は本サイトの記載内容(テンプレートを含む)の正確性、妥当性の確保に努めておりますが、ご利用にあたっては、個別の事情を適宜専門家にご相談いただくなど、ご自身の判断でご利用ください。

関連記事

上場会社等監査人登録制度とは?導入された背景や名簿の確認方法も説明

上場会社等監査人登録制度とは、上場会社の財務書類の監査を行う監査法人や公認会計士が登録を受け、その品質と信頼性を確保するための制度です。登録を受けるためには、組織体制や品質管理体制…

詳しくみる内部通報制度の改正動向まとめ|制度構築のポイントや注意点も解説

近年、企業のガバナンスやコンプライアンス体制の強化が求められる中で、「内部通報制度」の重要性が一層高まっています。公益通報者保護法の改正により、企業には通報体制の整備が義務付けられ…

詳しくみる金融商品取引法における内部統制システムとは?対象企業やメリットを説明

内部統制とひとことで言っても、金融商品取引法と会社法とで考え方や内容が異なります。同じ内部統制という言葉を使用していても、指すものが異なるため注意が必要です。 本記事では金融商品取…

詳しくみる子会社も内部統制の対象範囲に含まれる!重要性や不正事例、評価の実施手順を解説【テンプレート付き】

内部統制を整備するにあたって、対応がどうなるのか気になるのが子会社の扱いです。J-SOX法では子会社も内部統制の適用範囲とされており、親会社と同様に実施することが求められています。…

詳しくみる内部統制のひとつであるIT統制とは?重要性や分類・担当部門を紹介【テンプレート付き】

内部統制において、IT統制が抱く役割は小さいものではありません。IPOの際にもIT統制は重要視されているため、準備段階で監査を受ける必要があります。しかし、そもそもIT統制にはどの…

詳しくみる徹底解説!コーポレートガバナンスと内部統制の違いとは?

コーポレートガバナンスと内部統制は混同されやすく、違いを明確に説明できる人は多くありません。両者の違いは以下の通りです。 コーポレートガバナンス:主に経営者の不正を防ぐための仕組み…

詳しくみる